Что такое даркнет и как туда попасть?

Если вы хоть раз в жизни пользовались интернетом и социальными сетями, то подвергались риску того, что ваши данные утекли в темную сеть. Для этого даже не обязательно ее посещать или интересоваться даркнетом, риску подвергается каждый.

Редакция MC.today разобралась, что такое даркнет, в чём его назначение и опасности, а также выяснила, как перейти на темную сторону интернета.

Содержание

- Что такое даркнет

- История появления даркнета

- Как устроен даркнет

- Как попасть в даркнет

- Кто пользуется даркнетом

- Что можно найти в даркнете?

- Опасности даркнета

- Как и откуда утекают данные в даркнет?

- Как предотвратить утечку своих данных в даркнет?

- Что ждет даркнет в будущем?

Что такое даркнет

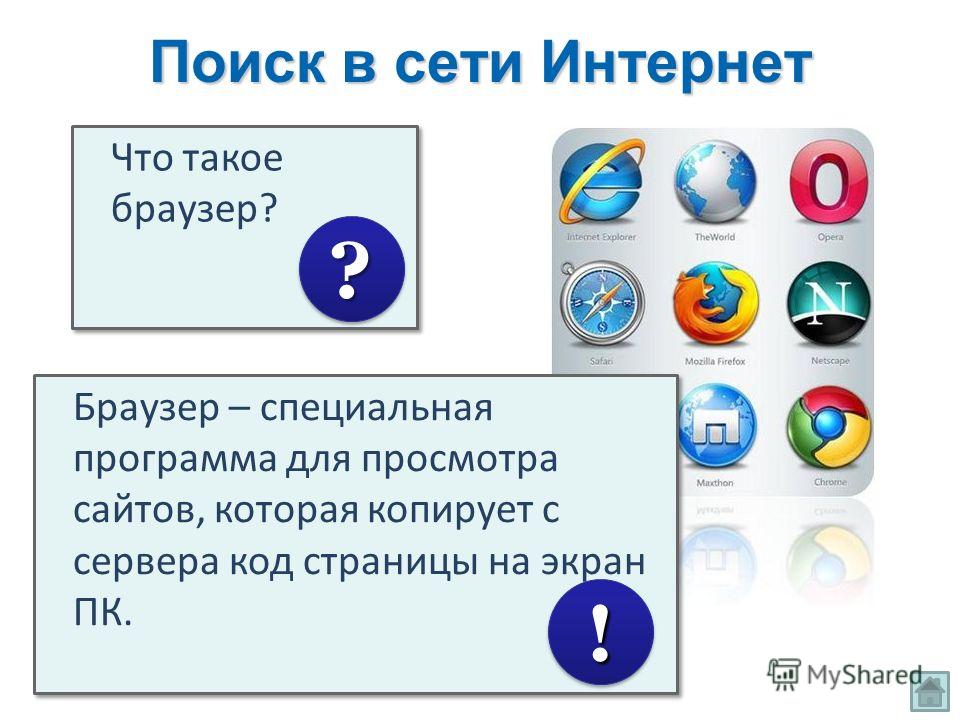

Даркнет от английского DarkNet, или «Темная сеть» – это скрытый сегмент Интернета, который предназначен для анонимного общения, торговли и обмена файлами. «Скрытый» означает, что страницы в нем нельзя ни найти в привычных нам поисковиках, ни посетить по ссылке. Для этого понадобятся специальный софт. Например, браузер Tor или приложение I2P.

«Скрытый» означает, что страницы в нем нельзя ни найти в привычных нам поисковиках, ни посетить по ссылке. Для этого понадобятся специальный софт. Например, браузер Tor или приложение I2P.

Что такое даркнет

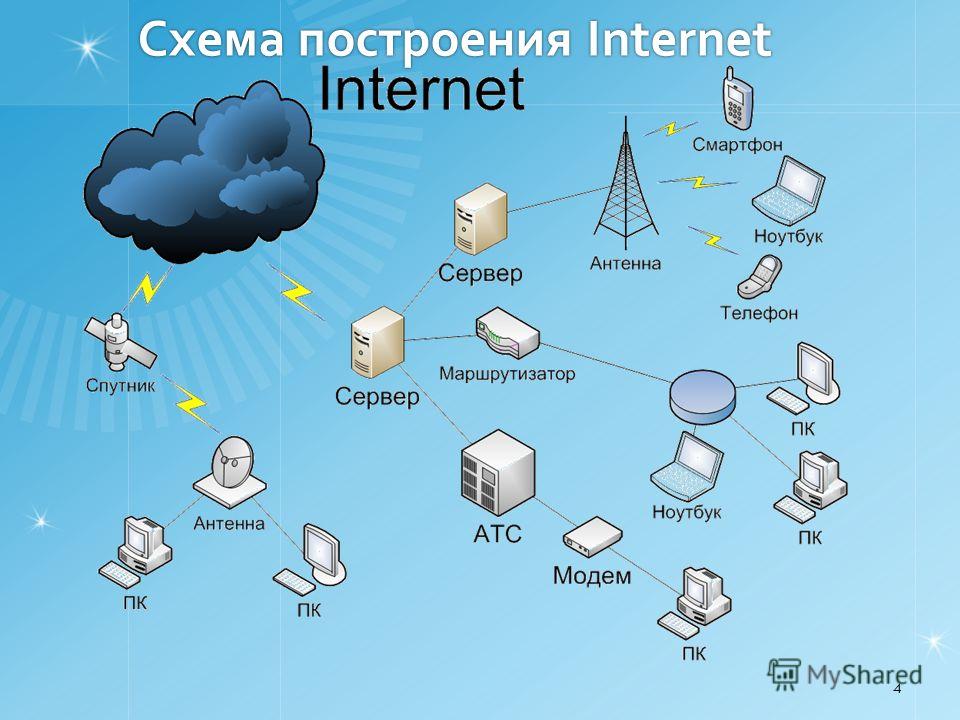

Если представить себе Интернет в виде океана, то даркнет будет его третьим, самым глубоким слоем. Место под солнцем займет «видимый интернет», куда входят обычные общедоступные сайты. Слоем ниже расположится deep web, или «глубокий интернет», контент из которого недоступен для поисковых систем. Это частные облачные хранилища, корпоративные сети и закрытые базы данных.

А у самого дна, куда никогда не проникают пользователи Chrome, Safari и Edge, опытный дайвер обнаружит даркнет, или совокупность анонимных компьютерных сетей. Их архитектура устроена так, чтобы сделать невозможными слежку и контроль над распространением информации. Это делает даркнет и способом преодоления цензуры, и безопасным каналом общения, и орудием киберпреступников.

История появления даркнета

Как ни странно это звучит, но своим появлением даркнет во многом обязан… американскому правительству. Но не будем забегать вперед. Еще до того, как Тим Бернерс-Ли стал отцом World Wide Web и разработал известные всем технологии HTTP, HTML и URL, в США существовала компьютерная сеть ARPANET. Это аббревиатура от слов Advanced Research Projects Agency Network, что в переводе означает «Сеть Агентства передовых исследований».

Но не будем забегать вперед. Еще до того, как Тим Бернерс-Ли стал отцом World Wide Web и разработал известные всем технологии HTTP, HTML и URL, в США существовала компьютерная сеть ARPANET. Это аббревиатура от слов Advanced Research Projects Agency Network, что в переводе означает «Сеть Агентства передовых исследований».

Проект ARPANET финансировали военные, он получил техническую реализацию в 1969 году и стал прообразом современной сети Интернет. Позднее подобные сетевые проекты появились в Британии, Франции и ряде других стран. Но не все их пользователи хотели сотрудничать с правительством. Поэтому иногда брали себе адреса, которые не отображались в списках сетей и не отвечали на запросы извне.

И нужно сказать, не без причины. Например, американский журналист Джон Маркофф описывает забавный случай. По его информации, именно в рамках сети между студентами Стэнфордского университета и Массачусетского технологического института произошла первая незаконная онлайн-продажа марихуаны. Это были первые ростки теневого интернета.

Это были первые ростки теневого интернета.

В 80-е годы стандартизация интернет протоколов (правил передачи данных), сделала проблему хранения конфиденциальных или незаконных данных еще серьезнее. Поначалу ее решали «убежища данных» – серверы, физически расположенные в странах с мягким законодательством. А затем новый импульс развитию даркнета опять дало федеральное правительство США.

В 1998 году ВМС США запатентовали Onion – технологию обеспечения анонимной связи через компьютерную сеть. Спустя четыре года на ее основе создали систему The Onion Routing, или сокращенно TOR. Она позволила скрывать местоположение и IP-адреса пользователей, чтобы обеспечить безопасную связь между разведчиками США. Однако заинтересовала и гражданских: радикальных сторонников свободы слова, хакеров, подпольных дельцов и других обитателей даркнета.

В 2008 году появился браузер Tor, который обеспечил простых пользователей высоким уровнем анонимности в сети. Так совпало, что в том же году человек под псевдонимом Сатоши Накамото опубликовал описание биткоина – криптовалюты, которую невозможно отследить.

Так совпало, что в том же году человек под псевдонимом Сатоши Накамото опубликовал описание биткоина – криптовалюты, которую невозможно отследить.

Всё это подстегнуло развитие цифровых черных рынков и увеличило объемы сделок. А в 2011 году Росс Ульбрихт совершил в теневой паутине настоящую революцию: создал нелегальный маркетплейс Silk Road с совокупным объемом транзакций более $1,2 млрд.

Как устроен даркнет

Ошибкой будет считать даркнет чем-то однородным. Как мы уже писали, теневая паутина состоит из параллельных сетей, которые обеспечивают анонимность разными средствами. Самым распространенным из них является «луковая маршрутизация», или Onion Routing. Именно благодаря ей работает браузер Tor. Но при чем здесь лук?

Браузер Tor

Аналогия с луком основана на множестве слоев шифрования, в которые оборачивают каждое сообщение. Затем его передают через цепочку промежуточных узлов – луковых маршрутизаторов. Каждый из них снимает один слой луковицы, чтобы получить координаты следующего узла. Вдобавок маршрут прохождения каждые 10 минут меняют случайным образом.

Вдобавок маршрут прохождения каждые 10 минут меняют случайным образом.

В итоге ни один посредник не имеет доступа ни к содержимому, ни к адресу сообщения. А его полная расшифровка происходит только на сервере получателя. Однако Tor не идеален, поэтому с 2004 года распространение получила еще более безопасная и анонимная сеть – I2P, или Invisible Internet Project.

Как попасть в даркнет

Вместо привычных .com и .net в даркнете используют собственные доменные системы .onion и .i2p. Поэтому для путешествия по темной стороне Интернета вам понадобится браузер Tor или программа I2P. Но если с луковым браузером всё просто – установил и пользуйся, то разобраться с I2P рядовым юзерам довольно сложно. По этой причине для знакомства с даркнетом мы выбрали именно Tor.

Страница загрузки браузера Tor

Отметим, что бесплатно скачать дистрибутив Tor можно с официального сайта. Там есть версии для Windows, macOS, Linux и Android. К сожалению, в App Store нет браузера Tor для IPhone. Но официальный сайт рекомендует использовать Onion Browser.

К сожалению, в App Store нет браузера Tor для IPhone. Но официальный сайт рекомендует использовать Onion Browser.

Установка Tor

Установка Tor очень проста, достаточно выбрать папку и подождать. Затем программа предлагает выбрать один из двух вариантов: просто соединиться или настроить сетевые параметры. В первом случае вы оставите стандартные настройки подключения. Во втором можете настроить мосты и сменить поисковую систему по умолчанию.

Мосты

Мосты – это особые цепочки узлов-ретрансляторов, по которым проходит сигнал. Как и обычными узлами, ими управляют волонтеры из числа пользователей Tor. Но адреса мостов не публикуются открыто, поэтому их нельзя отследить и заблокировать. Это позволяет использовать анонимный браузер в местах, где он заблокирован и вдобавок скрывает сам факт его использования.

Раздел «Соединение» в настройках Tor

Выбрать мост можно из списка в разделе настроек «Соединение». При этом важно понимать, что одни мосты работают быстрее, другие стабильнее. А определить, какой именно будет лучше для вас можно только методом проб и ошибок. Если все сделано правильно, то в том же разделе «Соединение» напротив графы «Сеть Tor» появится фиолетова галочка и надпись «Соединено».

А определить, какой именно будет лучше для вас можно только методом проб и ошибок. Если все сделано правильно, то в том же разделе «Соединение» напротив графы «Сеть Tor» появится фиолетова галочка и надпись «Соединено».

Поисковик TORCH для сети Tor

Вот вы и в даркнете! Но это еще даже не полдела. Во-первых, вам только предстоит найти в теневой сети полезные ресурсы. Во-вторых, важно предотвратить утечку данных и сделать свой серфинг по даркнету максимально анонимным. По умолчанию за поиск в Tor отвечает сервис DuckDuckGo. Но он не индексирует onion-сайты, поэтому его лучше заменить на любой поисковик из этого списка:

- TORch – одна из лучших поисковых систем в даркнете хранит более миллиона проиндексированных страниц.

- Ahmia – поисковик с простым интерфейсом, в которым относительно немного рекламы.

- Deep search – по количеству мигающей рекламы и всплывающих окон напоминает веб-сайты 90-х годов, но имеет много хороших отзывов.

Что касается анонимности, важно знать несколько деталей. Tor Browser разработан на основе браузера Mozilla Firefox и по умолчанию имеет защиту от слежки и блокировку функций, которые могут угрожать безопасности. Однако после его установки желательно сделать несколько дополнительных настроек.

Настройки безопасности в Tor

Перейдите в раздел «Приватность и защита» и выберите одно из значений: «Обычный», «Высокий», «Высший». Будьте готовы к тому, что на высшем уровне безопасности на сайтах полностью отключаются элементы JavaScript и не будет отображаться ряд символов.

Как сменить личность в браузере Tor

Интересная фишка браузера Tor – возможность в любой момент по желанию менять свой IP-адрес. Сделать это очень просто: нажмите на кнопку «Сменить личность» справа от адресной строки, и вы – другой пользователь. После этого браузер автоматически перезапустится, чтобы обеспечить нам дополнительный уровень защиты.

Поисковая система Deep search

Есть и другие рекомендации. Никогда не заходите через Tor в свои социальные сети или любые другие аккаунты, которыми вы пользовались с обычного браузера. Помните, что при каждом визите сервер записывает IP-адрес и местоположение клиента. Поэтому при повторном посещении того же аккаунта ваша маскировка будет раскрыта.

Никогда не заходите через Tor в свои социальные сети или любые другие аккаунты, которыми вы пользовались с обычного браузера. Помните, что при каждом визите сервер записывает IP-адрес и местоположение клиента. Поэтому при повторном посещении того же аккаунта ваша маскировка будет раскрыта.

Для дополнительной безопасности специалисты советуют использовать в теневой сети специальные операционные системы. Примером может служить анонимная операционная система Tails. Говорят, что ее использовал известный шпион Эдуард Сноуден, когда связывался с журналистами. Систему Tails можно запустить с флешки, чтобы «серфить» в даркнете абсолютно анонимно. Она работает в оперативной памяти ПК и не оставляет ни малейших следов своей деятельности на жестком диске.

Кто пользуется даркнетом

Вопреки распространенному мнению, даркнет – не только прибежище торговцев нелегальными товарами и услугами. В глубинном интернете можно найти аналоги социальных сетей и популярных сайтов, почтовые сервисы, форумы для общения и виртуальные библиотеки.

Кто пользуется даркнетом

У пользователей есть множество причин, чтобы сохранять анонимность в Сети. Во-первых, не все готовы мириться с тем, что спецслужбы и онлайн-платформы собирают данные о пользователях. Во-вторых, в авторитарных государствах всё чаще блокируют неугодные сайты. Поэтому для миллионов людей даркнет остается единственным источником независимой информации.

К примеру, страницы с Tor-адресами есть у The New York Times, BuzzFeed, BBC и Deutsche Welle. Их создали, чтобы обойти цензуру в таких странах, как Китай и Иран. Даркнет широко используют журналисты. Одни для того, чтобы выкладывать там журналистские расследования и материалы утечек из госорганов. Другие – чтобы анонимно получать информацию от осведомителей.

Что можно найти в даркнете?

Для поиска сайтов даркнета можно использовать не только поисковые системы, но и каталоги ресурсов. Например, популярный The Hidden Wiki, Onion Links или The Dark Web Pug. Ссылки в них распределены по типу: поисковые сайты, финансы, коммерция, даркнетовские версии популярных сайтов (представьте, тут есть свой темный Facebook), сайты-визитки, блоги, форумы.

Ресурсов очень много. И на некоторые из них попасть можно только по специальному приглашению. Поэтому, чтобы понять, что пользователю может предложить даркнет, лучше обратиться к специалистам. Например, редакторы сайта Privacy Affairs каждый год мониторят сотни маркетплейсов и форумов, чтобы составить свой «Индекс цен темной паутины».

В нем можно найти данные кредитных карт, услуги по обработке платежей, взломанные криптосчета и аккаунты в соцсетях, аккаунты Netflix и HBO, поддельные документы, вредоносное ПО и услуги по организации DDOS-атак. По словам экспертов Privacy Affairs, за прошедший год объемы продаж в даркнете увеличились, выросло разнообразие товаров, а цены в большинстве случаев стали доступнее.

Опасности даркнета

Даже обычный интернет может быть довольно опасным местом. Но в даркнете концентрация мошенников выше на порядок. А анонимность скрытых сетей позволяет им действовать более эффективно.

Опасности даркнета

Добавим, что в даркнете не действуют законы ни одной страны. Поэтому все действия люди совершают на свой страх и риск. К тому же владельцы теневых ресурсов не особо заботятся о безопасности пользователей, поэтому последние более уязвимы перед поддельными сайтами, программами вымогателями и шифровальщиками.

Поэтому все действия люди совершают на свой страх и риск. К тому же владельцы теневых ресурсов не особо заботятся о безопасности пользователей, поэтому последние более уязвимы перед поддельными сайтами, программами вымогателями и шифровальщиками.

- Кибермошенничество. Классический пример: преступник создает сайт, добавляет туда товары по заведомо низким ценам. Доверчивый клиент вводит данные своей банковской карты, адрес доставки, номер телефона, электронную почту. В результате, как несложно догадаться, никакого товара он не получает. А вычислить вора из даркнета и тем более вернуть деньги уже не получится. Более того, слитые данные, скорее всего, пополнят базы мошенников.

- Шок‑контент. Регуляторы не могут контролировать onion-страницы и добавлять их в нерекомендуемые. В этих условиях велика вероятность наткнуться на откровенные и жестокие материалы, даже если вы не искали их специально. Поэтому особенно важно оградить от скрытой стороны интернета детей.

- Действия хакеров. Наверное, излишним будет повторять, что нужно быть предельно осторожным во время скачивания файлов из непроверенных источников. В контексте даркнета это правило еще важнее. Вероятность заразить компьютер вредоносным ПО тут намного выше. А учитывая, что основное платежное средство в скрытой сети – криптовалюта, это ведет к риску взлома ваших электронных платежных кошельков.

Как и откуда утекают данные в даркнет?

Не так давно мы писали о кибератаке, которая привела к краже и утечке данных 5,4 млн. пользователей Twitter. А зимой прошлого года мошенники украли учетные записи 50 тыс. украинцев и продали их в даркнете. Источником утечек чаще всего становятся инсайдеры – недобросовестные сотрудники банков, сотовых операторов, салонов мобильной связи, которые копируют данные у себя на работе и за вознаграждение передают посредникам.

Сотрудников, которые занимаются «пробивом», регулярно выявляют. Но определить посредников и заказчиков намного сложнее. Кстати, вакансии инсайдеров в силовых ведомствах, банках и платежных системах – ходовой товар в даркнете. И это еще один повод для того, чтобы службы безопасности компаний мониторили теневую сеть.

Кстати, вакансии инсайдеров в силовых ведомствах, банках и платежных системах – ходовой товар в даркнете. И это еще один повод для того, чтобы службы безопасности компаний мониторили теневую сеть.

Как предотвратить утечку своих данных в даркнет?

Нет способа полностью исключить вероятность утечки. Ведь для этого нужно было бы отказаться от всех мобильных сервисов. Но есть способы минимизировать количество данных, которые попадают в руки мошенников.

- Заведите себе дополнительные e-mail и телефон, которые вы будете указывать при заполнении анкет и регистрации на подозрительных сайтах. Крайне рекомендуется, чтобы эти данные не совпадали с теми, которые привязаны к вашим платежным картам.

- Проверьте свои пароли. Возможно, они уже утекли в сеть. Сделать это несложно. Перейдите на страницу Диспетчера паролей Google. Перейдите по ссылке для проверки паролей. Нажмите на кнопку «Проверить пароли». Подтвердите свою личность введением пароля от аккаунта Google.

После этого Google покажет все ваши скомпрометированные, слишком простые и повторяющиеся пароли. Лучшим решением будет их сразу же заменить на сложные пароли, которые сгенерировал специальный сервис.

После этого Google покажет все ваши скомпрометированные, слишком простые и повторяющиеся пароли. Лучшим решением будет их сразу же заменить на сложные пароли, которые сгенерировал специальный сервис. - Не размещайте в интернете фото и сканы документов.

- Не вводите платежные данные на подозрительных сайтах.

- При возможности используйте двухфакторную аутентификацию.

Что ждет даркнет в будущем?

Удаленная работа, онлайн-учеба, социальные сети, развлекательные интернет-сервисы – это свидетельства того, что наша жизнь всё больше перемещается в Сеть. И вместе с этим растут перспективы для киберпреступности. Как мы уже писали, объемы продаж в даркнете стабильно увеличиваются. Видимо, такая ситуация сохранится и в ближайшем будущем.

Есть еще один существенный момент. Одной из главных проблем XXI века стала свобода слова. Внезапно оказалось, что владельцы социальных сетей могут запросто заблокировать и лишить голоса кого угодно, даже президента США. Как мы помним, Дональда Трампа действительно сначала забанили в Twitter, а потом и в других социальных сетях.

Как мы помним, Дональда Трампа действительно сначала забанили в Twitter, а потом и в других социальных сетях.

Нет гарантии, что завтра таким же образом не перекроют возможность распространения контента для свободных СМИ. Именно поэтому сейчас активно развиваются децентрализованные сети распространения данных, которые являются частью даркнета. Очевидно, что пока есть угроза свободе слова, объем подобных сетей будет продолжать расти.

Итак, подведем краткие итоги. Даркнет представляет собой совокупность анонимных компьютерных сетей. От обычного интернета они отличаются тем, что их пользователям приходится использовать специальные программное обеспечение.

Чтобы попасть в даркнет чаще всего используют бесплатный браузер Tor и операционную систему Tails, которую можно загружать с флешки. Сайты скрытой сети могут быть источником как вполне легального, так и незаконного контента.

В даркнете нет гарантии полной конфиденциальности. Поэтому им можно пользоваться на свой страх и риск, но нужно проявлять особую осторожность и пользоваться рекомендациями, которые помогают избежать утечки персональных данных.

Что такое даркнет, как туда попасть и чем он опасен

8 февраля 2020 Ликбез Технологии

Всё, что вы хотели узнать о «тёмной сети», но стеснялись спросить.

Что такое даркнет

Чтобы понять это, нужно разобраться в структуре интернета. Глобальную сеть условно делят на три слоя:

- Поверхностный, или видимый. Сюда относят общедоступные, открытые веб‑ресурсы. То есть любые сайты, которые можно посетить по стандартной ссылке и найти в поисковиках.

- Глубокий. Включает контент, который не попадает в поисковые системы. Содержимое частных облачных хранилищ, корпоративных сетей и различных закрытых баз данных — всё это глубокий интернет. Чаще всего доступ к таким ресурсам защищён логином и паролем.

- Тёмный, даркнет. Это собирательное название компьютерных сетей, предназначенных для анонимной передачи информации. Там тоже есть сервисы для торговли, общения и обмена контентом, но их нельзя открыть через стандартный браузер или найти в обычном поисковике.

Архитектура скрытых сетей препятствует слежке за пользователями и контролю над передачей информации. Поэтому даркнет может быть как орудием против цензуры, так и ширмой для преступлений.

В России, как и в большинстве других стран, использовать скрытые сети разрешено. Но под запретом находятся многие активности, происходящие в даркнете. После появления биткоина, который позволяет пересылать деньги анонимно, скрытый интернет превратился в виртуальный чёрный рынок. Помимо легальных сайтов, даркнет наводнили площадки, где продают детскую порнографию, украденные данные, наркотики, оружие и другие незаконные товары.

Сейчас читают 🔥

- 6 признаков того, что у вас проблемы с финансами, даже если вы не замечаете этого

Как устроен даркнет

Скрытые сети существуют параллельно друг другу и обеспечивают анонимность разными техническими средствами. Например, крупнейшая из них построена на принципах TOR (The Onion Router), или луковой маршрутизации. Это технология шифрования и передачи данных, созданная сотрудниками исследовательской лаборатории военно‑морского министерства США.

Например, крупнейшая из них построена на принципах TOR (The Onion Router), или луковой маршрутизации. Это технология шифрования и передачи данных, созданная сотрудниками исследовательской лаборатории военно‑морского министерства США.

Работает это так. Сообщение оборачивают в несколько слоёв шифрования, из‑за чего напрашивается аналогия с луком. Затем его передают через множество сетевых узлов — так называемых луковых маршрутизаторов. Каждый из них снимает защитный слой, чтобы узнать следующий узел в цепочке. В результате ни один посредник не видит ни содержимое, ни весь маршрут сообщения. Полная расшифровка происходит только на стороне получателя.

Скриншот: официальный сайт TOR ProjectПроект создавали в 1990‑е годы для военных целей. Но позже авторы сделали код TOR общедоступным, чтобы технология послужила для защиты прав и свобод обычных людей. Теперь её можете использовать и вы для доступа к даркнету.

Сейчас разработкой TOR занимается организация TOR Project. У проекта много спонсоров среди обычных пользователей и различных научных, технологических и других учреждений. Постоянное развитие и относительная простота использования сделали технологию популярной. Поэтому в массовой культуре даркнет в первую очередь ассоциируется с этой скрытой сетью.

Постоянное развитие и относительная простота использования сделали технологию популярной. Поэтому в массовой культуре даркнет в первую очередь ассоциируется с этой скрытой сетью.

Журналисты часто связываются через TOR с информаторами. Facebook*, The New York Times и BBC используют её, чтобы вопреки блокировкам оставаться доступными в тоталитарных странах. Для этого компании создали TOR‑версии своих сайтов в даркнете.

Скриншот: официальный сайт I2PДругая относительно известная анонимная сеть — I2P (Invisible Internet Project). Энтузиасты со всего мира разрабатывают её с 2004 года. Техническая основа проекта обеспечивает более высокую скорость, чем TOR, и теоретически ещё большую защищённость.

Вместе с тем у I2P нет средств для быстрого развития. А в текущем состоянии инструменты для использования этой сети недостаточно удобны и просты для широкой аудитории. По количеству пользователей I2P значительно уступает TOR.

Есть и другие скрытые сети, но они ещё менее популярны.

Как попасть в даркнет

Подключиться к скрытой сети проще, чем вы могли подумать. Для входа чаще всего используют TOR‑браузер. Его можно скачать бесплатно с официального сайта организации TOR Project.

После запуска программа отобразит подсказки, которые помогут вам её настроить. Как только откроется меню браузера, можно приступать к сёрфингу.

Скриншот: сайт The Hidden Wiki — каталог даркнет‑ресурсов, открытый в TORСайты этой скрытой сети имеют специальные адреса в зоне .onion. Если вы не знаете, с чего начать знакомство с даркнетом, можете посетить через TOR эти безопасные ресурсы:

- Каталог ссылок на популярные сайты даркнета The Hidden Wiki: http://zqktlwi4fecvo6ri.onion/wiki/index.php/Main_Page.

- Facebook*: https://facebookcorewwwi.onion.

- Международная версия BBC: https://www.bbcnewsv2vjtpsuy.onion.

- Поисковик DuckDuckGo: https://3g2upl4pq6kufc4m.onion.

Используйте только официальные версии TOR‑браузера и регулярно обновляйте его, чтобы программа была максимально стабильной и безопасной. Обратите внимание: из‑за особенностей iOS официального приложения TOR для этой операционной системы не существует.

Обратите внимание: из‑за особенностей iOS официального приложения TOR для этой операционной системы не существует.

Скачать TOR‑браузер с официального сайта →

Загрузить

Цена: Бесплатно

Чем опасен даркнет

В даркнете хватает тех, кто не только предлагает нелегальные товары и услуги, но также пытается обокрасть или эксплуатировать других пользователей. Конечно, такие люди присутствуют и в обычном интернете. Но анонимность скрытых сетей позволяет им действовать более эффективно.

Типичные угрозы, с которыми можно столкнуться в даркнете:

- Кибермошенничество. Не спешите что‑либо покупать. Получив деньги, аноним может не выполнить своих обязательств. Кроме того, в скрытых сетях распространён фишинг — воровство аккаунтов и криптовалюты с помощью поддельных сайтов.

- Шок‑контент. Из‑за отсутствия цензуры в даркнете проще наткнуться на откровенный или жестокий контент, даже если вы не ищете его намеренно.

Поэтому впечатлительным людям стоит внимательнее выбирать ресурсы для сёрфинга.

Поэтому впечатлительным людям стоит внимательнее выбирать ресурсы для сёрфинга. - Психологические атаки. Манипуляторы и психопаты могут безнаказанно атаковать жертв в даркнете. Самые опасные способны довести человека с неустойчивой психикой до самоубийства.

- Действия хакеров. Вас банально могут взломать, чтобы украсть деньги или личные данные. Как минимум не стоит кликать по неизвестным ссылкам и скачивать подозрительные файлы.

Если же вы сами намерены нарушить закон и считаете, что даркнет обеспечит вам безнаказанность, подумайте ещё раз. Хоть скрытые сети приватны, по неосторожности или в силу технической неграмотности вы всё равно можете раскрыть свою личность. К примеру, достаточно случайно скачать из даркнета троян или оставить в неподходящем месте контакты.

Читайте также 🕵🏻♂️👥👣

- 6 настроек приватности «ВКонтакте», которым стоит уделить внимание

- Как сделать веб-сёрфинг в Chrome действительно приватным

- 8 браузеров для Android, которые позаботятся о вашей приватности

- Что такое прокси-серверы и как ими пользоваться

- Почему режим инкогнито в вашем браузере бесполезен

*Деятельность Meta Platforms Inc. и принадлежащих ей социальных сетей Facebook и Instagram запрещена на территории РФ.

и принадлежащих ей социальных сетей Facebook и Instagram запрещена на территории РФ.

Что это такое и как его обнаружить

Немногие люди понимают, что вокруг них есть скрытые сети, передающие данные по беспроводной сети, как обычные сети Wi-Fi. Иногда эти сети скрыты, потому что они служат особой цели, но большинство скрытых сетей невидимы из-за дополнительной меры безопасности.

Несмотря на то, что эти сети относительно эффективны для удержания случайных пользователей, скрытый статус этих сетей не смутит тех, кто знает, что такое скрытые сети и как к ним подключиться, а именно об этом и пойдет речь в этой статье.

Перейти к…

Что такое скрытая сеть?

Как подключиться к скрытым сетям?

Как сканировать скрытые сети?

Что такое скрытая сеть?

По умолчанию все сети Wi-Fi передают так называемый идентификатор набора услуг (SSID) каждые 100 миллисекунд, чтобы другие устройства знали о своем присутствии. Если бы вы могли слышать и понимать сигналы, передаваемые вашим маршрутизатором, вы, вероятно, хотели бы заткнуть уши, потому что все маршрутизаторы вокруг вас постоянно кричат что-то вроде «Это ПОДВАЛЬНЫЙ WIFI!» или «Привет, я CISCO_NETWORK!»

Если бы вы могли слышать и понимать сигналы, передаваемые вашим маршрутизатором, вы, вероятно, хотели бы заткнуть уши, потому что все маршрутизаторы вокруг вас постоянно кричат что-то вроде «Это ПОДВАЛЬНЫЙ WIFI!» или «Привет, я CISCO_NETWORK!»

Ну почти все роутеры. Некоторые маршрутизаторы не транслируют свой SSID, потому что в настройках включена опция скрытой сети Wi-Fi. Этот параметр останавливает трансляцию SSID сети, в результате чего он исчезает и становится невидимым для всех устройств, подключающихся к сетям Wi-Fi.

В прошлом активация опции скрытой сети Wi-Fi была популярным механизмом безопасности, но с тех пор она потеряла популярность, потому что существует множество простых в использовании инструментов, которые позволяют чрезвычайно просто находить скрытые сети и просматривать подробные сведения. информация о них. Одним из таких инструментов является NetSpot, и далее в этой статье мы объясним, как с его помощью находить скрытые сети.

Как подключиться к скрытым сетям?

Поскольку скрытые сети не передают свои имена, для подключения к ним требуется выполнить еще несколько действий. Вам также необходимо знать несколько вещей о скрытой сети, к которой вы хотите подключиться, а именно:

Вам также необходимо знать несколько вещей о скрытой сети, к которой вы хотите подключиться, а именно:

- Ее имя, также называемое SSID (идентификатор набора услуг).

- Тип шифрования, используемый в сети (WEP, WPA-PSK или WPA2-PSK).

- Пароль, используемый сетью.

Если у вас есть вся эта информация, вы можете следовать приведенным ниже инструкциям для своей платформы.

Как подключиться к скрытым сетям на

- Откройте приложение «Настройки».

- Перейдите в Сеть и Интернет.

- Выберите Wi-Fi на левой панели.

- Щелкните Управление известными сетями справа.

- Щелкните Добавить новую сеть и введите необходимую информацию.

- Нажмите «Сохранить» и подождите, пока Windows 10 подключится к вновь добавленной скрытой сети.

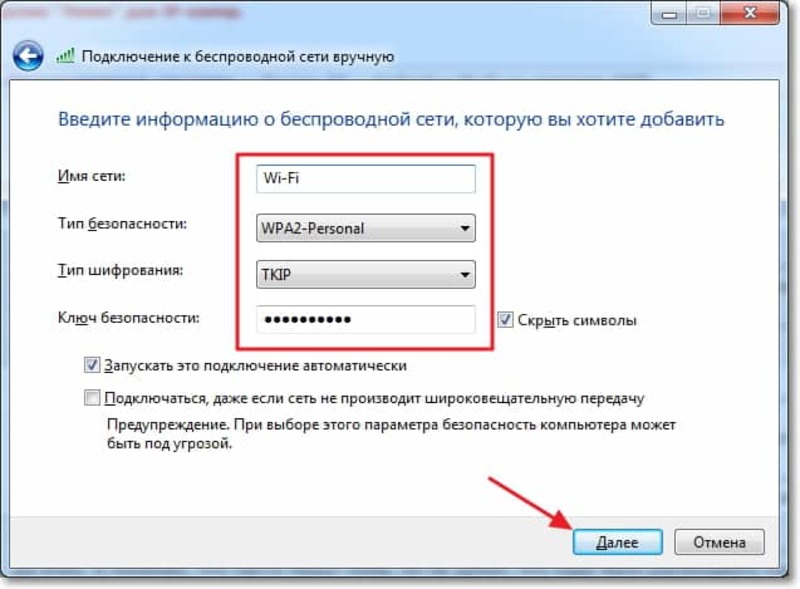

Как подключиться к скрытым сетям на Windows 8 и более ранних версиях

- Откройте панель управления.

- Перейдите в Сеть и Интернет → Центр управления сетями и общим доступом.

- Нажмите Установить новое подключение или сеть.

- Выберите параметр Подключиться к беспроводной сети вручную и нажмите Далее.

- Введите информацию о беспроводной сети, которую вы хотите добавить, и нажмите Далее.

- Подождите, пока Windows подключится к вновь добавленной скрытой сети.

Как подключиться к скрытым сетям на macOS

- Щелкните значок WiFi в строке меню.

- Выберите параметр «Присоединиться к другой сети».

- Введите необходимую информацию.

- Щелкните Присоединиться.

- Подождите, пока ваш Mac подключится к вновь добавленной скрытой сети.

Как подключиться к скрытым сетям на Linux (GNOME)

- Откройте системное меню.

- Щелкните значок WiFi и перейдите к настройкам WiFi.

- Нажмите кнопку меню в правом верхнем углу окна и выберите Подключиться к скрытой сети.

- Добавить новую скрытую сеть.

- Введите необходимую информацию.

- Нажмите Подключиться.

Как подключиться к скрытым сетям на Android

- Откройте приложение «Настройки».

- Перейдите в раздел WiFi и выберите Добавить сеть WiFi.

- Введите необходимую информацию.

- Нажмите «Подключиться» и подождите, пока устройство Android установит соединение.

Как подключиться к скрытым сетям на iOS

- Откройте приложение «Настройки».

- Перейдите в раздел WiFi и выберите Другое.

- Введите необходимую информацию.

- Нажмите «Присоединиться» и подождите, пока ваше устройство iOS установит соединение.

Как сканировать скрытые сети?

То, что скрытые сети не передают свои имена, не означает, что они полностью скрыты. Поскольку скрытые сети по-прежнему взаимодействуют с другими устройствами, их можно обнаружить с помощью анализатора беспроводной сети, такого как NetSpot.

NetSpot — это универсальный анализатор беспроводных сетей, способный мгновенно собирать подробную информацию обо всех доступных в данном районе сетях Wi-Fi и представлять ее в виде интерактивной таблицы.

Когда NetSpot обнаруживает скрытую сеть Wi-Fi, она отображается как «Скрытый SSID» и предоставляет следующую информацию:

- BSSID: Идентификатор базового набора услуг — это MAC-адрес (его уникальный отпечаток) маршрутизатора, передающего скрытая сеть.

- Уровень сигнала: Указывается в децибелах (дБ) относительно одного милливатт (мВт), или сокращенно дБм, уровень сигнала может многое сказать вам о вашей близости к скрытой сети.

- Диапазон: Wi-Fi-маршрутизаторы потребительского уровня вещают либо в диапазоне 2,4 ГГц, либо в диапазоне 5 ГГц. Первая полоса способна передавать сигналы на большие расстояния, а вторая полоса обеспечивает более широкую полосу пропускания. Часто маршрутизаторы используют обе эти полосы одновременно, чтобы объединить их сильные стороны и свести к минимуму их слабые стороны.

- Канал: Поскольку в диапазоне 2,4 ГГц всего 11 каналов, полезно знать, какие каналы чаще всего используются другими сетями в вашем районе, чтобы избежать проблем с помехами сигнала.

Получите дополнительную информацию о том, как использовать анализатор каналов WiFi, чтобы увидеть помехи в совмещенном канале и найти лучший канал WiFi для вашего маршрутизатора.

Получите дополнительную информацию о том, как использовать анализатор каналов WiFi, чтобы увидеть помехи в совмещенном канале и найти лучший канал WiFi для вашего маршрутизатора.

- Поставщик: Существует множество производителей маршрутизаторов, включая Netgear, Asus, D-Link, Cisco, TP-Link, Linksys и другие. NetSpot может определить, какая компания произвела маршрутизатор, транслирующий скрытую сеть.

- Безопасность: До сих пор есть люди, которые считают, что скрытые сети не требуют шифрования. С NetSpot вы можете легко обнаружить такие сети и отфильтровать их, чтобы избежать раскрытия вашей личной информации или взлома.

Вы также можете использовать NetSpot для исследования известной скрытой сети Wi-Fi, что может быть полезно при настройке домашней беспроводной сети, которую не должны видеть соседи, или при развертывании корпоративной сети, предназначенной только для сотрудников.

Чтобы исследовать скрытую сеть WiFi с помощью NetSpot:

- Подключитесь к скрытой сети, следуя приведенным выше инструкциям для конкретной ОС.

- Откройте NetSpot и войдите в режим обзора.

- Добавить скрытую сеть.

- Нажмите Продолжить и продолжите опрос.

- Проанализируйте результаты опроса.

- 4,8

- 969 отзывов пользователей

- #1

- Обзоры сайтов Wi-Fi, анализ, устранение неполадок

- 500К

- Пользователи

- 8

- Годы

- Кроссплатформенный

- Mac/Windows

- Получить NetSpot

- Узнайте больше о NetSpot

Часто задаваемые вопросы

Что означает скрытая сеть?

Скрытая сеть не передает в широковещательном режиме так называемый идентификатор набора услуг (SSID), что, по сути, является причудливым способом сказать, что она не раскрывает свое имя. Такие сети на самом деле не более безопасны, чем сети, которые транслируют свой SSID, потому что найти их несложно.

Как избавиться от скрытой сети?

Чтобы избавиться от скрытой сети, вам необходимо войти в админ панель вашего роутера и перейти в настройки WiFi. Там найдите параметр «Скрытая сеть» и отключите его. Имейте в виду, что вам нужно будет перезагрузить маршрутизатор, чтобы изменения вступили в силу.

Как найти скрытую сеть?

Чтобы найти скрытую сеть, вам нужен анализатор Wi-Fi, способный фиксировать беспроводную активность вокруг вас и связываться с определенными сетями.

Почему в моем WiFi есть скрытая сеть?

Некоторые маршрутизаторы настроены на заводе для трансляции скрытой сети по разным причинам. В большинстве случаев вы должны иметь возможность отключить скрытую сеть из панели администратора маршрутизатора.

Есть еще вопросы?

Оставьте заявку или напишите пару слов.

Читать дальше Все о Wi-Fi

Если вы хотите глубже погрузиться в тему Wi-Fi, ознакомьтесь со следующими статьями о безопасности Wi-Fi, лучших приложениях для беспроводных сетей, Wi-Fi в полете и т. д.

д.

Получите NetSpot бесплатно

Обзоры сайтов Wi-Fi, анализ, устранение неполадок работает на MacBook (macOS 10.10+) или любом ноутбуке (Windows 7/8/10/11) со стандартом 802.11a/b/g/ адаптер беспроводной сети n/ac/ax.

Получить NetSpot

- 4,8

- 969 отзывов пользователей

Почему я вижу скрытую сеть в моем Wi-Fi? (Объяснение)

Отказ от ответственности: этот пост может содержать партнерские ссылки, то есть мы получаем небольшую комиссию, если вы совершаете покупку по нашим ссылкам бесплатно для вас. Для получения дополнительной информации посетите нашу страницу отказа от ответственности.

Домашние сети Wi-Fi отлично подходят для обеспечения доступа в Интернет со всех ваших устройств. Даже если вы живете один, у вас, вероятно, есть несколько устройств, которые вы хотели бы постоянно подключать к Интернету. Сеть Wi-Fi облегчает это за счет использования маршрутизатора.

Для домов с несколькими жителями некоторые маршрутизаторы могут даже поддерживать все устройства, которые каждый человек может захотеть иметь в сети, оставляя при этом некоторые клиентские соединения открытыми для подключения гостей к сети. Когда вы впервые получите подключение к Интернету от поставщика услуг, вы настроите собственную сеть Wi-Fi.

При этом вы назовете идентификатор сети. Наряду с этим SSID поставляется пароль, который вы создадите, и вы будете использовать его, чтобы получить все свои данные в Интернете в первый раз. После этого ваши устройства должны автоматически подключаться к нему, когда они находятся в зоне действия.

Хотя ваша сеть, вероятно, передает идентификатор, который вы настроили для себя, однажды вы можете увидеть скрытую сеть в списке доступных подключений для вашего Wi-Fi-маршрутизатора. Мы обсудим, почему скрытая сеть может появиться в этом списке, в нашей статье.

Кроме того, мы можем рассмотреть некоторые общие вещи, для которых человек может захотеть использовать скрытую сеть, и мы коснемся некоторых аспектов устранения неполадок, которые вы можете использовать, чтобы избавиться от скрытой сети. сеть. В соответствующей заметке мы можем поговорить о конкретных ошибках или о сообщениях, которые вы можете получить, которые могут быть связаны со скрытой сетевой активностью.

сеть. В соответствующей заметке мы можем поговорить о конкретных ошибках или о сообщениях, которые вы можете получить, которые могут быть связаны со скрытой сетевой активностью.

Содержание

Можно ли пользоваться телефоном при отключении…

Пожалуйста, включите JavaScript

Почему я вижу скрытую сеть в моем Wi-Fi?Когда вы нажимаете на символ Wi-Fi и Интернета, который обычно находится в правой части панели задач вашего компьютера, вы должны увидеть основную сеть , которую вы настроили, в списке первой .

Это тот, к которому подключен ваш компьютер, и он должен отображать выбранное вами имя SSID. Однако под этим соединением вы можете увидеть длинный список других имен.

Это других сетей, созданных другими пользователями с использованием их собственных маршрутизаторов . Ваш маршрутизатор находится достаточно близко, чтобы их поймать, хотя вы можете заметить, что это защищенные сети. Обычно это чаще происходит в многоквартирных домах, жители которых могут жить довольно близко друг к другу. В любом случае вам все равно потребуется пароль для доступа к любой из этих других сетей.

Обычно это чаще происходит в многоквартирных домах, жители которых могут жить довольно близко друг к другу. В любом случае вам все равно потребуется пароль для доступа к любой из этих других сетей.

Однако вы можете заметить, что одна сеть отображается просто как «Скрытая сеть» , а не как сеть с настоящим SSID. Для этого есть несколько возможных причин. Скорее всего, человек, настроивший сеть, просто выбрал , чтобы не транслировать SSID .

В других упомянутых нами сетях вам нужно будет только ввести соответствующий пароль для подключения к ним. Скрытый попросит вас ввести SSID и пароль , чтобы получить доступ к его соединению.

По большей части скрытые сети не должны быть вам доступны, если вы не настроили их самостоятельно . Если среди доступных подключений вы видите скрытую сеть, возможно, она указана как 9.0037 помощник по настройке , который является частью самой вашей сети Wi-Fi.

Большинство скрытых сетей, созданных кем-то поблизости, не должны быть видны в списке доступных подключений в вашем распоряжении, поэтому их наличие может означать, что это часть вашего собственного процесса.

Короче говоря , скрытая сеть , которая отображается в вашем списке , может быть , исходящей от вашего собственного маршрутизатора . Устройство может выполнять сканирование, и результаты могут отображаться как скрытая сеть.

Если вы выполните проверку сети с помощью некоторого программного обеспечения, вы можете обнаружить, что она имеет тот же MAC-адрес и силу сигнала, что и ваш обычный SSID. Это явные признаки того, что виноват ваш маршрутизатор.

Также возможно, что у вас есть активные беспроводные периферийные устройства , которые могут отображаться как их собственная скрытая сеть. I В таком случае устройства могут отображаться в одном из диапазонов Wi-Fi как собственная скрытая сеть.

Эта сеть может исчезнуть при отключении всех таких устройств, а может и не исчезнуть. В любом случае важно помнить, что вы, вероятно, не видите, что представляет собой настоящая скрытая сеть . Чтобы найти такие скрытые сети, вам обычно нужно использовать специальное программное обеспечение.

Для чего используется скрытая сеть?Скрытые сети могут быть полезны для людей, которым нужен дополнительный слой неясности , когда дело доходит до их соединений Wi-Fi. Прежде чем мы углубимся в это, стоит отметить, что жизненно важно установить хорошие пароли для всех ваших сетей Wi-Fi, включая скрытые .

Обнаружить существование скрытых сетей не всегда сложно, поэтому необходимо убедиться, что существуют меры безопасности для предотвращения любых нежелательных подключений.

Если вы живете в многолюдном районе или многоквартирном доме и хотите подключиться только к паре устройств, наличие скрытой сети может поддерживать порядок в вашем собственном списке сетей.

Если вы управляете бизнесом с сотрудниками, которым необходим доступ к большой собственной сети для профессиональных целей, вы можете предоставить общедоступную сеть, видимую для гостей. Вы можете скрыть бизнес-сеть с более конфиденциальными данными, предотвратив их появление и вызывая какие-либо интересы или конфликты.

Скрытая сеть по-прежнему работает так же, как и незакрытая . Помимо того, что он не передает SSID на близлежащие устройства, он ничем не отличается от сетей, которые вы видите, просматривая список.

Единственным исключением здесь является то, что он будет запрашивать идентификатор и пароль, прежде чем позволит вам подключиться, и это только в том случае, если они вообще появляются в вашем списке.

Несмотря на некоторые преимущества в отношении предпочтений пользователя, некоторые скрытые сети также могут вызывает проблемы с подключением . Сейчас это менее верно для более современных операционных систем, которые мы могли бы использовать сегодня, но это может иметь большее значение для старых систем, работающих на устаревшем оборудовании.

В этих случаях нестабильные или разорванные соединения могут быть обычным явлением, и вы можете обнаружить, что устройство пытается самостоятельно подключиться к более стабильной видимой сети, как только соединение со скрытой сетью прерывается.

Как избавиться от скрытой сети?Есть несколько способов избавиться от скрытой сети, но лучше использовать инструмент командной строки для этого задания. Наш метод предполагает, что среди доступных подключений вы видите скрытую сеть и хотели бы ее удалить. Для этого вы можете выполнить следующие шаги:

1. Откройте панель поиска и введите «cmd» , чтобы отобразить опцию, чтобы щелкнуть приложение Командная строка . Как только он появится в меню, лучше всего щелкнуть по нему правой кнопкой мыши , прежде чем открывать его. Это вызовет подменю для этого приложения, которое вы можете использовать.

Среди перечисленных там вариантов вы захотите указать командной строке, что хотите «Запуск от имени администратора» . Это гарантирует, что вы сможете выполнить все необходимые операции.

Это гарантирует, что вы сможете выполнить все необходимые операции.

2. Начните строку и введите следующее netsh wlan добавить разрешение фильтра. Не добавляйте точку в конце этого кода. Мы хотим заблокировать определенный SSID.

3. В той же строке сообщите командной строке, что вы хотите заблокировать ssid, набрав блокировать ssid=”скрытая сеть” . После этого введите networktype=infrastructure . Опять же, не добавляйте точки в конце кода.

4. Нажмите «Ввод» и дождитесь подтверждающего сообщения.

5. Выйдите из командной строки.

Это должно привести к исчезновению скрытой сети. Возможно, вам придется перезагрузить компьютер, чтобы изменения полностью вступили в силу.

Почему Apple заявляет, что «скрытая сеть может раскрыть личную информацию»? Если вы подключите свое устройство к известной сети, оно будет отправлять сигналы для скрытых SSID во всех будущих запросах зондирования, которые оно делает. По сути, это означает, что сети транслируются повсюду, куда бы вы ни пошли, и любой может прослушать или подключиться к этому сигналу.

По сути, это означает, что сети транслируются повсюду, куда бы вы ни пошли, и любой может прослушать или подключиться к этому сигналу.

Устройства Apple будут всегда пытаться автоматически подключиться к известным сетям . Неважно, спрятаны они или нет. Поэтому некоторые пользователи могут получить сообщение о том, что идентифицирующая информация может быть раскрыта из-за непрерывной трансляции SSID.

Почему я не могу подключиться к скрытой сети после обновления? (Windows 10)Некоторые пользователи могут столкнуться со сбоями, которые не позволяют им подключаться к скрытым сетям после выполнения обновления в Windows 10. Даже если они могли сделать это раньше, это может не сработать снова после попытки, и это может быть из-за того, что обновление испортило сетевой адаптер

. Чтобы исправить это, вы можете попробовать запустить средство автоматического устранения неполадок для сетевого адаптера.

После этого Google покажет все ваши скомпрометированные, слишком простые и повторяющиеся пароли. Лучшим решением будет их сразу же заменить на сложные пароли, которые сгенерировал специальный сервис.

После этого Google покажет все ваши скомпрометированные, слишком простые и повторяющиеся пароли. Лучшим решением будет их сразу же заменить на сложные пароли, которые сгенерировал специальный сервис.

Поэтому впечатлительным людям стоит внимательнее выбирать ресурсы для сёрфинга.

Поэтому впечатлительным людям стоит внимательнее выбирать ресурсы для сёрфинга.

Получите дополнительную информацию о том, как использовать анализатор каналов WiFi, чтобы увидеть помехи в совмещенном канале и найти лучший канал WiFi для вашего маршрутизатора.

Получите дополнительную информацию о том, как использовать анализатор каналов WiFi, чтобы увидеть помехи в совмещенном канале и найти лучший канал WiFi для вашего маршрутизатора.