что это такое и как в него попасть?

По некоторым оценкам Сеть содержит в 500 раз больше контента, чем проиндексировано в Google в результатах поиска. Ссылки, которые демонстрирует поисковые системы в ответ на ваш запрос, известны как «поверхностная сеть». Другой, скрытый контент, называют «глубокой сетью». Это подводит нас к вопросам о том, что такое дарк нет и как войти в даркнет?

- Внимание: ваш провайдер может определить, что вы используете Tor

- Глубокая сеть против даркнета

- Что такое даркнет и как туда попасть?

- Черный интернет — как попасть и использовать?

- Как зайти в дарк нет — VPN поверх Tor или Tor поверх VPN?

- Темный интернет — как попасть в I2P

- Как выйти в даркнет — Freenet

Большая часть этой статьи посвящена использованию анонимных сетей, таких как Tor. Интернет-провайдеры могут определить, когда используется Tor, поскольку IP-адреса ее узлов являются публичными.

Интернет-провайдеры могут определить, когда используется Tor, поскольку IP-адреса ее узлов являются публичными.

Если вы хотите применять Tor приватно, задействуйте VPN либо узлы этой сети, которые не проиндексированы. При использовании VPN интернет-провайдер не сможет увидеть, что вы соединены с узлом Tor.

Глубокую сеть часто путают с даркнетом. Глубокая сеть и доступная в ней информация хранится в открытом доступе, но не индексируются поисковыми системами. Вам не потребуются специальное программное обеспечение, чтобы добраться до глубокой сети. Специализированные поисковые системы, директории и справочники могут помочь найти нужные данные.

Многие поисковые системы по глубокой сети были закрыты или выкуплены. Например, Alltheweb и CompletePlanet. Но некоторые из них всё ещё держатся на плаву:

- DeeperWeb –использует в своей работе поисковый движок Google.

- Виртуальная библиотека WWW –это скорее справочник, а не поисковая система.

- Surfwax – индексирует каналы RSS.

Выше перечислены хорошие поисковики. Но специализированные сервисы лучше подходят для поиска информации в глубокой сети. Например, если вы ищете судебное дело, используйте поисковую систему по публичным делам вашего региона или страны.

Что такое darknet? Даркнет – это маленькая часть глубокой сети, которая скрыта намеренно. Сайты, расположенные в «тёмной» сети,требуют специальных средств для доступа к ним. Тип ресурса, который чаще всего ассоциируется с даркнетом – это онлайн-магазины по продаже наркотиков, оружия, номеров украденных банковских карт и т.п.

В наиболее тёмных уголках этой сети нанимают киллеров, участвуют в продаже людей и обмениваются детской порнографией. Кроме этого даркнет содержит контент и данные, доступ к которым можно получить анонимно. Это может быть блог, форум, чат или частный игровой сервер.

Даркнет и Tor часто используются журналистами для обмена секретной информацией. В частности, слив данных с сайта Эшли Медисон был размещён на сайте, доступном только пользователям Tor.

Сайты, функционирующие в тёмной сети, разбросаны по серверам по всему миру. Эта статья расскажет, как получить доступ к даркнету через Tor (сокращённо от The Onion Router). Адреса сайтов, расположенных в даркнете, используют доменную зону “.onion”. Это означает, что они доступны только пользователям Tor.

Tor – это сеть волонтёрских узлов, через которые перенаправляется интернет-трафик. Соединение шифруется, и весь трафик передаётся по узлам, расположенным по всему миру, делая каждого пользователя анонимным.

Так как же попасть в сеть Tor? Простейший путь – скачать и установить браузер Tor.

Официально браузер Tor теперь доступен и на Android. Вы можете скачать его в Google Play или со страницы загрузки Tor. На момент написания этой статьи браузер Tor для Android всё ещё находится в статусе альфа-версии и дополнительно требует предварительной установки Orbot.

Если вы планируете что-то заказать в даркнет-магазине, вам придется создать ложную личность. Это подразумевает создание зашифрованного email с новым адресом, анонимного биткойн-кошелька, отключение JavaScript в браузере Tor, исследование поставщиков и многое другое.

Сайты с доменной зоной .onion не появляются в результатах поиска Google. Но есть несколько поисковых систем по даркнет, которые индексируют их: Onion.city, Onion.to и NotEvil.

Reddit – также полезный ресурс для поиска нужного сайта в даркнет или глубокой сети. Попробуйте поискать в топиках /r/deepweb, /r/onions или /r/Tor. Скрытые справочники, вроде этого также могут быть полезны для сужения области поиска.

Нелишним будет ещё раз напомнить, что безопасность и анонимность первостепенны при нахождении на сайтах, функционирующих в тёмной сети.

Еще одной мерой предосторожности является проверка корректности адреса сайта .onion. Он включают в себя строку относительно случайных букв и цифр. Мы рекомендуем проверять адрес в трёх различных источниках перед тем, как переходить на любой сайт, функционирующий в даркнете.

После того, как удостоверились, что адрес правильный, сохраните его в зашифрованном файле (браузер Tor не запомнит ваше посещение). Иначе можете стать жертвой фишинга.

VPN позволяет шифровать весь интернет-трафик, как входящий, так и исходящий. Перенаправляет его через сервер, выбранный самим пользователем.

VPN в сочетании с Tor повышает уровень безопасности и анонимности пользователя. Но есть важное различие между тем, как они связываются между собой.

Если вы соединяетесь с VPN и запускаете браузер Tor, то используете Tor поверх VPN. Весь трафик с устройства идёт на сервер VPN, а затем перенаправляется в сеть Tor перед тем, как достигнуть адресата. При этом интернет-провайдер видит только зашифрованный трафик с VPN, и не узнает, что вы находитесь в сети Tor.

Tor, запущенный поверх VPN, подразумевает, что сервис-анонимайзер будет видеть, что вы пользуетесь Tor. А также хранить метаданные вашего трафика в логах, но не сможет увидеть его содержание, зашифрованного в сети Tor.

VPN-провайдер, не сохраняющий логи, метаданных трафика или пользовательских сессий, предпочтительнее. Например, NordVPN или IPVanish

Tor поверх VPN не защищает пользователей от вредоносных узлов Tor. Поскольку узлы Tor поддерживаются волонтёрами, но не все они играют по правилам. Последний узел перед тем, как трафик передается на сайт назначения, называется выходным узлом. Выходной узел расшифровывает трафик, поэтому может украсть вашу персональную информацию или внедрить вредоносный код. Кроме этого выходные узлы Tor часто блокируются сайтами, которые им не доверяют.

Поскольку узлы Tor поддерживаются волонтёрами, но не все они играют по правилам. Последний узел перед тем, как трафик передается на сайт назначения, называется выходным узлом. Выходной узел расшифровывает трафик, поэтому может украсть вашу персональную информацию или внедрить вредоносный код. Кроме этого выходные узлы Tor часто блокируются сайтами, которые им не доверяют.

Существует менее популярный вариант VPN поверх Tor. Насколько мы знаем, только два VPN- провайдера, AirVPN и BolehVPN, предоставляют такой сервис. Хотя ни один из них не отличается хорошей скоростью. В этом случае трафик сначала проходит через сеть Tor, а затем через VPN. Это значит, что VPN- провайдер не видит ваш реальный IP-адрес, а VPN защищает вас от плохих выходных узлов Tor.

Большим недостатком подобного подхода является то, что ваш интернет-провайдер будет знать, что вы используете Tor.

Tor поверх VPN подразумевает доверие VPN-провайдеру, но не вашему интернет-провайдеру, и является лучшим вариантом для доступа к сайтам . onion.

onion.

VPN поверх Tor подразумевает доверие вашему интернет-провайдеру, а не провайдеру VPN и подходит, если вы хотите избежать плохих выходных узлов Tor. Оба метода предпочтительнее, чем не использовать VPN вовсе.

Основной компромисс – это скорость. Из-за всех этих узлов, через которые проходит ваш трафик, Tor сам по себе снижает скорость.

I2P– это анонимная сеть, которая представляет собой альтернативу Tor. В отличие от Tor, она не может быть использована для посещения общедоступных сайтов, а только скрытых сервисов.

I2P не может быть использована для доступа к сайтам .onion, поскольку это совершенно отдельная от Tor сеть. Вместо этого I2P использует свои скрытые сайты, называемые “eepsites”.

Так зачем вам использовать I2P вместо Tor? Она менее популярна и не может быть использована для доступа к обычным сайтам. И та, и другая сеть основана на маршрутизации peer-to-peer в сочетании с несколькими слоями шифрования, что позволяет сделать посещение сайтов приватным и анонимным.

НоI2P имеет некоторые преимущества. Она гораздо быстрее и надёжнее Tor по нескольким. Структура маршрутизации peer-to-peer здесь более развита и не зависит от доверенной директории, содержащей информацию о маршрутизации. I2P использует однонаправленные шлюзы. Поэтому злоумышленник может перехватить только исходящий или только входящий трафик, но не оба потока сразу.

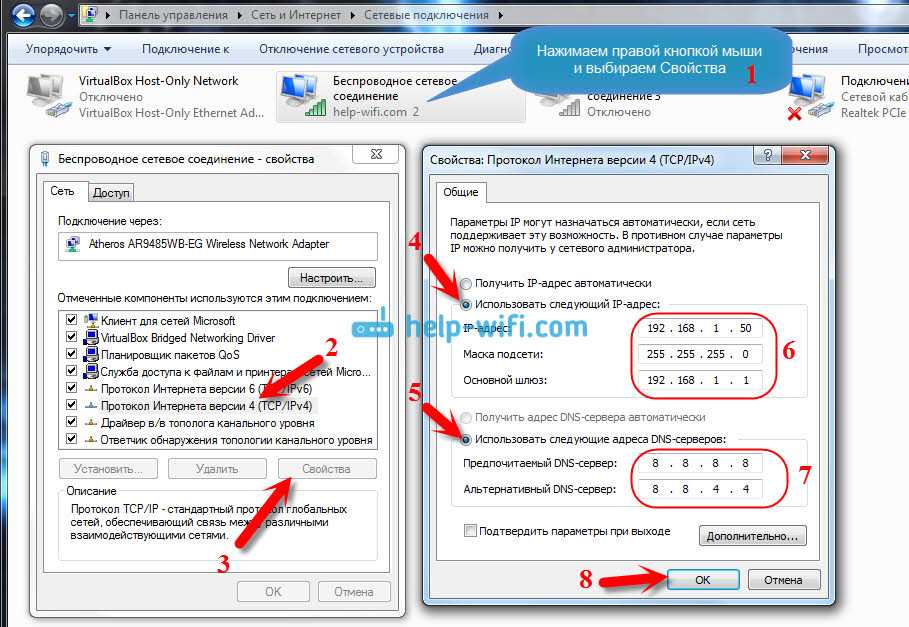

Настройка I2P намного сложнее, чем Tor. I2P должна быть скачана и установлена, после чего настройка осуществляется через консоль маршрутизатора. Затем каждое отдельное приложение должно быть настроено для работы с I2P. В браузере нужно будет задать настройки прокси-сервера, чтобы использовать правильный порт.

Freenet – это отдельная самостоятельная сеть внутри интернета, которая не может быть использована для посещения общедоступных сайтов. Она применяется только для доступа к контенту, загруженному в Freenet, который распространяется на основе peer-to-peer маршрутизации.

В отличие от I2P и Tor, здесь вам не нужен сервер для хранения контента. После того, как вы что-то загрузили, это остаётся в сети навсегда. Даже если вы перестанете использовать Freenet. Но при условии, что эта информация будет популярна.

После того, как вы что-то загрузили, это остаётся в сети навсегда. Даже если вы перестанете использовать Freenet. Но при условии, что эта информация будет популярна.

Freenet обеспечивает подключение в одном из двух режимов:закрытой и открытой сети. Режим закрытой сети позволяет указать, кто ваши друзья в сети и делиться контентом только с ними. Это помогает группам пользователей создавать закрытые анонимные сети.

Кроме этого пользователи могут подключиться к Freenet в открытом режиме, который автоматически подключает участников к сети. Открытая сеть использует несколько централизованных серверов в дополнение к децентрализованной сети peer-to-peer.

Настройка относительно проста. Загрузите, установите и запустите. Когда вы откроете браузер, используемый по умолчанию, Freenet уже будет готова и запущена через веб-интерфейс. Но, к сожалению, Freenet всё ещё является экспериментальным проектом.

Пожалуйста, оставляйте ваши комментарии по текущей теме статьи. Мы крайне благодарны вам за ваши комментарии, отклики, лайки, дизлайки, подписки!

Сергей Бензенкоавтор-переводчик

КАК ЗАЙТИ В ДАРКНЕТ С ТЕЛЕФОНА (ANDROID), АЙФОНА, ПК ⋆ FutureNow

Твитнуть

Узнайте как зайти в даркнет с телефона (Android), айфона, компьютера (ПК): быстро, просто и безопасно.

Чтобы зайти в даркнет (развенчание мифов даркнета) с телефона вам нужен браузер Tor.

Компания Tor Project запустила мобильную версию своего браузера, который позволяет пользователям смартфонов на Android получить доступ к даркнету (darknet).

КАК ЗАЙТИ В ДАРКНЕТ С ТЕЛЕФОНАОфициальный браузер для мобильных устройств все еще находится на стадии альфа-тестирования и требует установление Orbot, прокси-сервера Tor для Android.

Что такое браузер Tor?

Tor – это бесплатная программная платформа, разработанная ВМС США, которая позволяет анонимно общаться через Интернет.

Программное обеспечение Tor было выпущено Военно-исследовательской лабораторией США за бесплатной лицензией, после чего оно стало использоватся пользователями по всему миру для получения режима инкогнито.

IPHONE 12 (IPHONE 12 PRO, IPHONE 12 PRO MAX): ДАТА ВЫХОДА, ЦЕНА, СЛУХИ, ОБЗОР, ХАРАКТЕРИСТИКИ

Tor шифрует связь и переводит даные через сеть узлов, управляемых волонтерами по всему миру. Это делает невозможным определение отправителя и получателя информации.

Это делает невозможным определение отправителя и получателя информации.

Он также позволяет пользователям получать доступ к сайтам даркнета, которые не отображаются при использовании обычных веб-браузеров.

Установить

браузер TorБраузер Tor для Android можно загрузить с Google Play Store, а также пользователи должны установить прокси-сервер Orbot Tor.

Что такое Orbot и вход в даркнет?Orbot – это инструмент, который подключается устройство к сети Tor, тогда как браузер Tor используется для посещения .onion ссылок и просмотра Интернета через прокси.

Что такое Orbot?По этой причине, перед тем как зайти в даркнет с телефона, следует сначала запустить Orbot и нажать кнопку «Пуск», чтобы подключиться к сети Tor перед открытием браузера.

После успешного подключения запустите браузер Tor для Android и попробуйте перейти на любой сайт – если страница загружается, вы успешно подключились к сети Tor.

Браузер Tor может использоваться как обычный веб-браузер при маршрутизации трафика через сеть Tor и он будет обеспечывать вам анонимность. Он также может быть использован для обеспечения доступа к даркнету.

Даркнет – это глубокий веб-контент, для входа в который требуется доступ к определенному программному обеспечению или авторизация.

Темная паутина включает стандартные веб-платформы, такие как форумы, биржи криптовалют и веб-сайты, такие как Facebook. Она также содержит много чего другого: от рынка наркотиков и услуг взлома, до незаконной порнографии.

В даркнете существует большое количество сайтов преступного содержания из-за анонимного характера сети Tor. Пользователи должны знать, что просмотр темной паутины может открыть доступ к сомнительному контенту (узнайте как соблюдать безопасность в Интернете?).

Самый простой способ начать просматривать даркнет на своем телефоне с помощью вышеперечисленных программ – перейти к скрытой Wiki. Этот веб-сайт содержит перечень .onion URL-адресов – специальных веб-адресов, которые указывают на сайты, размещенные в даркнете. Эти сайты недоступны через обычные браузеры.

Этот веб-сайт содержит перечень .onion URL-адресов – специальных веб-адресов, которые указывают на сайты, размещенные в даркнете. Эти сайты недоступны через обычные браузеры.

Зайти в даркнет (darknet) с айфона без специальных приложений не получится.

Стандартные поисковые системы не находят данных, хранящихся на сайтах даркнета, поэтому вам нужно будет установить браузер TOR или другие приложения, основанные на его принципах работы. И, возможно, дополнить его другими функциями для повышения безопасности и анонимности при посещений сайтов и каталогов даркнета.

Аббревиатура TOR означает The Onion Router, а сама программа знакома пользователям по логотипу в виде лука.

ИСТОРИЯ ИНТЕРНЕТА: КТО ПРИДУМАЛ ИНТЕРНЕТ?

Для отслеживания веб-сайтов даркнета с помощью айфона (iPhone) вы можете использовать:- Onion браузер

- Приложение VPN + TOR.

Его установка стандартная, и разработчики гарантируют безопасность: ваше IP будет скрыто при посещении сайтов . onion и даркнета.

onion и даркнета.

- Red Onion браузер

Программа работает на основе TOR и обеспечивает безопасность и анонимность, но она платная. Придется заплатить 1,99 доллара за возможность ее использования.

Если вы зашли в даркнет с айфона – то вам следует знать, что скорость серфинга в даркнете оставляет желать лучшего.

Причина заключается в том, что трафик усложнен тем, что TOR пытается предоставлять пользователям максимальную анонимность. Замедление наблюдается во всех браузерах, которые работают на основе маршрутизатора Onion.

Как зайти в даркнет с компьютера (ПК)- Загрузите TOR

- Используйте VPN для дополнительной анонимности (необязательно)

- Изучайте Darknet с помощью поисковых систем, таких как DuckDuckGO или специальных каталогов.

Выключите запуск сценариев в параметрах TOR (нажмите кнопку непосредственно перед адресной строкой). Это потому, что большинство сайтов в Darknet имеют криминальный характер. Если вы зайдете в даркнет с компьютера на один из таких сайтов, они могут захотеть определить ваш адрес. Сценарии, созданные с помощью JavaScript, могут быть опасными, если им удастся что-то сохранить на компьютере.

Если вы зайдете в даркнет с компьютера на один из таких сайтов, они могут захотеть определить ваш адрес. Сценарии, созданные с помощью JavaScript, могут быть опасными, если им удастся что-то сохранить на компьютере.

Узнайте что такое таинственные числа Фибоначчи и золотое сечение.

Используйте только известные каталоги. НЕ ЗАГРУЖАЙТЕ НИЧЕГО НА СВОЙ компьютер: ни с BitTorrents, ни какие-либо другие загрузки, поскольку они могут выдавать фактический IP-адрес во время хранения файлов на компьютере.

Источники: icobuffer.com/ mybroadband.co.za/

Что такое браузер Tor? И как работает темный веб-браузер

Функция

Браузер Tor предлагает лучший анонимный просмотр веб-страниц, доступный на сегодняшний день, и исследователи усердно работают над улучшением свойств анонимности Tor.

Дж. М. Поруп

старший писатель, ОГО |

Тобиас Маха изменен IDG Comm (СС0)Определение браузера Tor

Браузер Tor — это веб-браузер, который анонимизирует ваш веб-трафик с использованием сети Tor, что упрощает защиту вашей личности в Интернете.

Если вы расследуете деятельность конкурента, исследуете сторону противоположной стороны в судебном споре или просто думаете, что вашему интернет-провайдеру или правительству неприятно знать, какие веб-сайты вы посещаете, тогда Tor Browser может стать для вас правильным решением.

Несколько предостережений: просмотр веб-страниц через Tor медленнее, чем через клирнет, и некоторые основные веб-сервисы блокируют пользователей Tor. Браузер Tor также является незаконным в авторитарных режимах, которые хотят помешать гражданам читать, публиковать и общаться анонимно. Журналисты и диссиденты во всем мире восприняли Tor как краеугольный камень современной онлайн-демократии, а исследователи усердно работают над улучшением свойств анонимности Tor.

Где скачать Tor Browser

Tor Browser доступен для Linux, Mac и Windows, а также был перенесен на мобильные устройства. Вы можете загрузить настольные версии с веб-сайта Tor Project. Если вы используете Android, найдите OrBot или OrFox в магазине Google Play или на F-Droid. Пользователи iOS могут загрузить OnionBrowser из Apple App Store.

Пользователи iOS могут загрузить OnionBrowser из Apple App Store.

Как использовать Tor Browser на мобильных и сотовых телефонах

Все больше и больше людей просматривают Интернет со своих телефонов, а в более бедных частях мира, где в первую очередь мобильные, люди просматривают Интернет только со своих телефонов. В результате проект Tor потратил пару лет на создание лучшего браузера Tor для пользователей мобильных телефонов.

В сентябре 2019 года Tor Project объявил об официальном выпуске Tor Browser для Android, заменив Orfox от Guardian Project в качестве официально утвержденного Tor Browser для Android. (Прокси Orbot от The Guardian Project, прокси-сервер Tor для Android, который позволяет туннелировать весь трафик ваших приложений через Tor, а не только веб-трафик, продолжает работать и хорошо работать.)

Из-за технических ограничений собственной платформы Apple iOS Tor Project еще не выпустил официальный браузер Tor для пользователей iPhone и iPad, но поддерживает OnionBrowser для пользователей iOS, которые хотят просматривать веб-страницы анонимно. Основные улучшения безопасности для OnionBrowser находятся в стадии разработки, включая исправление некоторых проблем с утечкой информации и включение параметров безопасности для каждого веб-сайта. Последняя и лучшая версия OnionBrowser должна выйти к началу ноября 2019 года., сообщают разработчики CSO.

Основные улучшения безопасности для OnionBrowser находятся в стадии разработки, включая исправление некоторых проблем с утечкой информации и включение параметров безопасности для каждого веб-сайта. Последняя и лучшая версия OnionBrowser должна выйти к началу ноября 2019 года., сообщают разработчики CSO.

Как использовать Tor Browser

Для большинства людей использование Tor Browser так же просто, как его загрузка и запуск, так же, как вы загружаете Chrome или Firefox.

Если вы никогда не пользовались Tor, первое, что вы заметите, это то, что он работает медленно — или, по крайней мере, медленнее, чем обычный просмотр Интернета. Тем не менее, с годами Tor стал немного быстрее, и при хорошем интернет-соединении вы даже можете смотреть видео на YouTube через Tor.

Tor Browser предоставляет вам доступ к веб-сайтам .onion, которые доступны только в сети Tor. Например, попробуйте получить доступ к The New York Times по адресу https://www.nytimes3xbfgragh.onion/ и Facebook по адресу https://www. facebookcorewwwi.onion с помощью обычного веб-браузера. Продолжать. Мы все еще будем здесь, когда ты вернешься. Не сработало, не так ли? Вы можете получить доступ к этим сайтам только через Tor. Это позволяет читать новости анонимно, что желательно в стране, где вы не хотите, чтобы правительство знало, какие новостные сайты вы читаете, когда вы их читаете и как долго.

facebookcorewwwi.onion с помощью обычного веб-браузера. Продолжать. Мы все еще будем здесь, когда ты вернешься. Не сработало, не так ли? Вы можете получить доступ к этим сайтам только через Tor. Это позволяет читать новости анонимно, что желательно в стране, где вы не хотите, чтобы правительство знало, какие новостные сайты вы читаете, когда вы их читаете и как долго.

Использование Tor Browser сопряжено с одной серьезной неприятностью: многие известные веб-сервисы блокируют доступ к Tor, часто без полезных сообщений об ошибках. Если сайт, который вы обычно посещаете, внезапно возвращает 404 при посещении через Tor, служба, вероятно, блокирует трафик Tor и излишне непрозрачна в этом отношении. Сайты, которые не блокируют Tor, могут подтолкнуть вас пройти через тонну проверок. Это не конец света, но это раздражает.

Как работает Tor Browser

Tor Browser направляет весь ваш веб-трафик через сеть Tor, анонимизируя его. Как показано на изображениях ниже, Tor состоит из трехуровневого прокси-сервера, подобного слоям луковицы (отсюда и логотип Tor в виде луковицы). Tor Browser случайным образом подключается к одному из общедоступных входных узлов, перенаправляет этот трафик через случайно выбранный промежуточный ретранслятор и, наконец, выплевывает ваш трафик через третий и последний выходной узел.

Tor Browser случайным образом подключается к одному из общедоступных входных узлов, перенаправляет этот трафик через случайно выбранный промежуточный ретранслятор и, наконец, выплевывает ваш трафик через третий и последний выходной узел.

Как работает Tor, шаг 1

В результате не удивляйтесь, если Google или другой сервис поприветствует вас на иностранном языке. Эти службы смотрят на ваш IP-адрес и угадывают вашу страну и язык, но при использовании Tor вы часто будете физически находиться на полпути по всему миру.

Electronic Frontier Foundation (CC BY 3.0)Как работает Tor, шаг 2

Если вы живете в режиме, который блокирует Tor, или вам нужен доступ к веб-службе, которая блокирует Tor, вы также можете настроить Tor Browser на использование мостов. В отличие от узлов входа и выхода Tor, IP-адреса моста не публикуются в открытом доступе, что затрудняет для веб-служб или правительств внесение этих IP-адресов в черный список.

Как работает Tor, шаг 3

Сеть Tor направляет TCP-трафик всех видов, но оптимизирована для просмотра веб-страниц. Tor не поддерживает UDP, поэтому не пытайтесь скачивать через торрент ISO-образы бесплатных программ, так как это не сработает.

Законен ли браузер Tor?

Для большинства людей, читающих эту статью, использование Tor Browser абсолютно законно. Однако в некоторых странах Tor либо незаконен, либо заблокирован национальными властями. Китай объявил службу анонимности вне закона и блокирует трафик Tor через Великий брандмауэр. Такие страны, как Россия, Саудовская Аравия и Иран, прилагают все усилия, чтобы граждане не могли использовать Tor. Совсем недавно Венесуэла заблокировала весь трафик Tor.

Легко понять, почему репрессивный режим ненавидит Tor. Служба облегчает журналистам освещение коррупции и помогает диссидентам организоваться против политических репрессий.

Свобода общаться, публиковаться и читать анонимно является предпосылкой свободы выражения мнений в Интернете и, таким образом, предпосылкой современной демократии. Использование и поддержка Tor помогает поддерживать свободу выражения мнений во всем мире. Технически искушенным пользователям предлагается пожертвовать пропускную способность сети Tor, запустив реле.

Использование и поддержка Tor помогает поддерживать свободу выражения мнений во всем мире. Технически искушенным пользователям предлагается пожертвовать пропускную способность сети Tor, запустив реле.

Как попасть в даркнет?

Давайте раз и навсегда избавимся от этой ерунды про «темную паутину». Хотя некоторые преступники действительно используют Tor для совершения преступлений, преступники также используют для совершения преступлений обычный Интернет. Грабители банков используют автомобили для побега на дорогах общего пользования для совершения преступлений. Мы не клевещем на дороги или интернет, потому что это было бы глупо. Tor имеет множество законных применений, и сегодня многие считают его краеугольным камнем демократии.

Поэтому, когда вы слышите, как люди испуганным шепотом говорят о «темной паутине» или «глубокой паутине» или о чем-то подобном, поймите, что здесь происходит гораздо больше, чем просто «Четыре всадника инфокалипсиса используют компьютеры в ненормативными способами».

С практической точки зрения Tor предназначен для обычных людей, потому что преступники, желающие нарушить закон, могут добиться большей анонимности, чем обеспечивает Tor. Как указано в FAQ Tor:

Разве Tor не позволяет преступникам делать плохие вещи?

Преступники уже могут делать плохие вещи. Поскольку они готовы нарушать законы, у них уже есть множество вариантов, обеспечивающих лучшую конфиденциальность, чем у Tor. Они могут украсть сотовые телефоны, использовать их и выбросить в канаву; они могут взломать компьютеры в Корее или Бразилии и использовать их для противоправных действий; они могут использовать шпионское ПО, вирусы и другие методы, чтобы получить контроль буквально над миллионами машин Windows по всему миру.

Tor призван обеспечить защиту обычных людей, которые хотят следовать закону. Сейчас конфиденциальность есть только у преступников, и нам нужно это исправить.

Является ли Tor Browser анонимным?

Tor Browser предлагает лучший анонимный просмотр веб-страниц, доступный на сегодняшний день, но эта анонимность не идеальна. В настоящее время мы являемся свидетелями гонки вооружений между исследователями, стремящимися укрепить Tor или даже разработать инструмент анонимности следующего поколения, и правительствами всего мира, изучающими, как взломать свойства анонимности Tor.

Наиболее успешным методом деанонимизации пользователей Tor Browser является их взлом. ФБР успешно использовало этот метод в многочисленных уголовных делах, и в соответствии с Правилом 41, принятым в 2016 году председателем Верховного суда США Робертсом, ФБР теперь может массово взламывать большое количество компьютеров в любой точке мира, используя один ордер.

Такие методы взлома должны беспокоить всех, так как невинные пользователи Tor неизбежно попадут в ловушку таких экспедиций.

Значит ли это, что вам не следует использовать Tor? Конечно, нет, если вы заботитесь о своей конфиденциальности в Интернете. Tor Browser — важный инструмент, который со временем будет только улучшаться. Если вы не заботитесь о своей конфиденциальности? Ну, лучше всех сказал Эдвард Сноуден:

Tor Browser — важный инструмент, который со временем будет только улучшаться. Если вы не заботитесь о своей конфиденциальности? Ну, лучше всех сказал Эдвард Сноуден:

.Связанный:Заявление о том, что вас не волнует право на неприкосновенность частной жизни, потому что вам нечего скрывать, ничем не отличается от утверждения, что вас не волнует свобода слова, потому что вам нечего сказать.

- Конфиденциальность

- Безопасность

- Интернет

Есть новости? Свяжитесь со мной безопасным образом: https://github.com/toholdaquill/contact Или для разговора с низким уровнем безопасности: [email protected]

Copyright © 2019 IDG Communications, Inc.

7 горячих тенденций кибербезопасности (и 2 уходят в тень)

Что такое фишинг? Примеры, типы и методы

Характеристика

Фишинг — это тип кибератаки, при которой используется замаскированная электронная почта, чтобы заставить получателя передать информацию, загрузить вредоносное ПО или выполнить какое-либо другое желаемое действие.

Джош Фрулингер

Соавтор, ОГО |

ЧУЙН / Getty Images / АКО9Определение фишинга

Фишинг — это тип кибератаки, в которой в качестве оружия используется замаскированная электронная почта. В этих атаках используются методы социальной инженерии, чтобы обмануть получателя электронной почты, заставив его поверить, что сообщение — это то, что ему нужно или нужно — например, запрос от их банка или заметка от кого-то из их компании — и щелкнуть ссылку или загрузить вложение. .

«Фиш» произносится так же, как пишется, то есть как слово «рыба» — аналогия с рыболовом, бросающим туда наживку (фишинговое электронное письмо) и надеющимся, что вы клюнете.

Фишинговые электронные письма могут быть нацелены несколькими различными способами: некоторые вообще не нацелены, некоторые «мягко» нацелены на кого-то, играющего определенную роль в организации, а некоторые нацелены на конкретных, ценных людей.

История фишинга

Один из старейших видов кибератак, фишинг, восходит к 1990-м годам и до сих пор остается одним из самых распространенных и вредоносных, фишинговые сообщения и методы становятся все более изощренными.

Термин возник среди хакеров, стремящихся обмануть пользователей AOL, чтобы они выдали свои регистрационные данные. «ph» является частью традиции причудливого хакерского правописания, и, вероятно, на него повлиял термин «phreaking», сокращение от «телефонный phreaking», ранняя форма взлома, которая включала воспроизведение звуковых тонов в телефонных трубках для получения бесплатных телефонных звонков. .

Некоторые фишинговые атаки оказались достаточно успешными, чтобы наделать шума:

- Возможно, одна из самых серьезных фишинговых атак в истории произошла в 2016 году, когда хакерам удалось заставить председателя предвыборного штаба Хиллари Клинтон Джона Подеста предложить свой пароль Gmail.

- Атака «fappening», в ходе которой были обнародованы интимные фотографии ряда знаменитостей, изначально считалась результатом отсутствия безопасности на серверах Apple iCloud, но на самом деле она стала результатом ряда успешных попыток фишинга.

- В 2016 году сотрудники Канзасского университета ответили на фишинговое электронное письмо и передали доступ к информации о депозите своей зарплаты, в результате чего они потеряли зарплату.

Что может сделать фишинговая электронная почта

Существует несколько способов разбить атаки на категории. Один на цель попытки фишинга — для чего она предназначена. Как правило, фишинговая кампания пытается заставить жертву сделать одну из двух вещей:

Передать конфиденциальную информацию. Эти сообщения направлены на то, чтобы обманом заставить пользователя раскрыть важные данные — часто это имя пользователя и пароль, которые злоумышленник может использовать для взлома системы или учетной записи. Классическая версия этой аферы включает в себя отправку электронного письма, похожего на сообщение от крупного банка; рассылая спам сообщения миллионам людей, злоумышленники гарантируют, что по крайней мере некоторые из получателей будут клиентами этого банка. Жертва щелкает ссылку в сообщении и попадает на вредоносный сайт, напоминающий веб-страницу банка, а затем вводит свое имя пользователя и пароль. Злоумышленник теперь может получить доступ к учетной записи жертвы.

Жертва щелкает ссылку в сообщении и попадает на вредоносный сайт, напоминающий веб-страницу банка, а затем вводит свое имя пользователя и пароль. Злоумышленник теперь может получить доступ к учетной записи жертвы.

Загрузить вредоносное ПО. Как и многие виды спама, фишинговые сообщения этого типа направлены на то, чтобы жертва заразила свой компьютер вредоносным ПО. Часто сообщения имеют «мягкую направленность» — например, они могут быть отправлены сотруднику отдела кадров с вложением, якобы являющимся резюме соискателя. Эти вложения часто представляют собой ZIP-файлы или документы Microsoft Office со встроенным вредоносным кодом. Одной из наиболее распространенных форм вредоносного кода является программа-вымогатель: в 2017 г. было подсчитано, что 93% фишинговых писем содержали вложения программ-вымогателей.

Типы фишинга

Еще один способ классифицировать эти атаки — по тому, на кого они нацелены и как отправляются сообщения. Если и есть общий знаменатель фишинговых атак, так это маскировка. Злоумышленники подделывают свой адрес электронной почты, чтобы он выглядел так, как будто он исходит от кого-то другого, создают поддельные веб-сайты, которые выглядят как те, которым доверяет жертва, и используют иностранные наборы символов для маскировки URL-адресов.

Злоумышленники подделывают свой адрес электронной почты, чтобы он выглядел так, как будто он исходит от кого-то другого, создают поддельные веб-сайты, которые выглядят как те, которым доверяет жертва, и используют иностранные наборы символов для маскировки URL-адресов.

Тем не менее, существует множество методов, подпадающих под определение фишинга. Каждый из этих типов фишинга представляет собой вариацию на тему, когда злоумышленник маскируется под доверенное лицо, часто реальное или предположительно реальное лицо, или компанию, с которой жертва может иметь дело.

Фишинг по электронной почте: При обычных массовых фишинговых атаках миллионы потенциальных жертв рассылаются по электронной почте, чтобы попытаться обманным путем заставить их войти на поддельные версии очень популярных веб-сайтов.

Ironscales подсчитала самые популярные бренды, которые хакеры используют в своих попытках фишинга. Из более чем 50 000 фальшивых страниц входа, которые компания отслеживала, злоумышленники использовали следующие бренды:

- PayPal: 22%

- Майкрософт: 19%

- Фейсбук: 15%

- eBay: 6%

- Амазонка: 3%

Целевой фишинг : когда злоумышленники создают сообщение для конкретного человека. Например, целевой фишер может нацелиться на кого-то из финансового отдела и притвориться менеджером жертвы, требуя крупного банковского перевода в короткие сроки.

Например, целевой фишер может нацелиться на кого-то из финансового отдела и притвориться менеджером жертвы, требуя крупного банковского перевода в короткие сроки.

Китобойный промысел : Китобойный фишинг, или китобойный промысел , представляет собой форму целевого фишинга, нацеленную на очень крупную рыбу — генеральных директоров или других важных целей, таких как члены правления компании.

Сбор информации, достаточной для того, чтобы обмануть действительно важную цель, может занять время, но может принести удивительно высокую отдачу. В 2008 году киберпреступники атаковали руководителей компаний электронными письмами, в которых утверждалось, что к ним приложены повестки в суд из ФБР. На самом деле они загрузили кейлоггеры на компьютеры руководителей — и вероятность успеха мошенников составила 10%, отловив почти 2000 жертв.

Компрометация деловой электронной почты (BEC): Тип целевой фишинговой атаки, в которой злоумышленники выдают себя за генерального директора компании или другого высшего руководителя, как правило, чтобы заставить других сотрудников этой организации перевести деньги.

Вишинг и смишинг: Фишинг с помощью телефонного звонка и текстового сообщения соответственно.

Другие типы фишинга включают фишинг-клоны, прогулку на снегоступах, фишинг в социальных сетях и многое другое — и этот список растет по мере того, как злоумышленники постоянно совершенствуют свои тактики и методы.

Как работает фишинг

Все инструменты, необходимые для запуска фишинговых кампаний (известные как фишинговые наборы), а также списки рассылки легко доступны в даркнете, что позволяет киберпреступникам, даже обладающим минимальными техническими навыками, легко проводить фишинговые атаки.

Набор для фишинга объединяет ресурсы и инструменты фишингового веб-сайта, которые необходимо установить только на сервере. После установки все, что нужно злоумышленнику, — это отправить электронные письма потенциальным жертвам.

Некоторые наборы для фишинга позволяют злоумышленникам подделывать надежные бренды, увеличивая вероятность того, что кто-то перейдет по мошеннической ссылке. Исследование Akamai, представленное в отчете Phishing-Baiting the Hook, выявило 62 варианта набора для Microsoft, 14 для PayPal, семь для DHL и 11 для Dropbox.

Исследование Akamai, представленное в отчете Phishing-Baiting the Hook, выявило 62 варианта набора для Microsoft, 14 для PayPal, семь для DHL и 11 для Dropbox.

Отчет Duo Labs «Фиш в бочке» включает анализ повторного использования наборов для фишинга. Из 3200 фишинговых наборов, обнаруженных Duo, 900 (27%) были обнаружены более чем на одном хосте. Однако на самом деле это число может быть выше. «Почему мы не видим более высокий процент повторного использования набора? Возможно, потому что мы измеряли на основе хэша SHA1 содержимого комплекта. Одно изменение только в одном файле в наборе будет выглядеть как два отдельных набора, даже если они в остальном идентичны», — сказал Джордан Райт, старший инженер по исследованиям и разработкам в Duo и автор отчета.

Duo SecurityПримеры фишинга

Преступники полагаются на обман и создают ощущение безотлагательности, чтобы добиться успеха в своих фишинговых кампаниях. Как показывают следующие примеры, эти социальные инженеры знают, как извлечь выгоду из кризиса.

Пример фишинга: обновление Corona

Следующий снимок экрана представляет собой фишинговую кампанию, обнаруженную Mimecast, которая пытается украсть учетные данные для входа в учетную запись Microsoft OneDrive жертвы. Злоумышленник знал, что, поскольку все больше людей работают из дома, обмен документами через OneDrive станет обычным явлением.

Пример фишинга: лекарство от Covid

Эта фишинговая кампания, идентифицированная Proofpoint, просит жертв загрузить приложение на свое устройство для «запуска имитации лечения» от COVID-19. Приложение, конечно, вредоносное.

Пример фишинга: вопрос общественного здравоохранения

Это электронное письмо, по-видимому, отправлено Агентством общественного здравоохранения Канады. Получателям предлагается щелкнуть ссылку, чтобы прочитать важное письмо. Ссылка ведет на вредоносный документ.

Как предотвратить фишинг

Лучший способ научиться распознавать фишинговые электронные письма — изучить примеры, полученные в дикой природе! Отдел технологических услуг Университета Лихай ведет галерею последних фишинговых писем, полученных студентами и сотрудниками.

Существует также ряд шагов, которые вы можете предпринять, и образа мышления, который вы должны принять, чтобы уберечь вас от фишинга.

Если вы работаете в отделе ИТ-безопасности вашей компании, вы можете принять упреждающие меры для защиты организации, в том числе:

- «Песочница» входящей электронной почты, проверка безопасности каждой ссылки, которую нажимает пользователь

- Проверка и анализ веб-трафика

- Проведение фишинговых тестов для выявления слабых мест и использования результатов для обучения сотрудников

Поощряйте сотрудников отправлять вам подозрительные фишинговые электронные письма, а затем благодарите их.