Что такое даркнет, как туда попасть и чем он опасен

8 февраля 2020 Ликбез Технологии

Всё, что вы хотели узнать о «тёмной сети», но стеснялись спросить.

Что такое даркнет

Чтобы понять это, нужно разобраться в структуре интернета. Глобальную сеть условно делят на три слоя:

- Поверхностный, или видимый. Сюда относят общедоступные, открытые веб‑ресурсы. То есть любые сайты, которые можно посетить по стандартной ссылке и найти в поисковиках.

- Глубокий. Включает контент, который не попадает в поисковые системы. Содержимое частных облачных хранилищ, корпоративных сетей и различных закрытых баз данных — всё это глубокий интернет. Чаще всего доступ к таким ресурсам защищён логином и паролем.

- Тёмный, даркнет. Это собирательное название компьютерных сетей, предназначенных для анонимной передачи информации. Там тоже есть сервисы для торговли, общения и обмена контентом, но их нельзя открыть через стандартный браузер или найти в обычном поисковике.

Архитектура скрытых сетей препятствует слежке за пользователями и контролю над передачей информации. Поэтому даркнет может быть как орудием против цензуры, так и ширмой для преступлений.

В России, как и в большинстве других стран, использовать скрытые сети разрешено. Но под запретом находятся многие активности, происходящие в даркнете. После появления биткоина, который позволяет пересылать деньги анонимно, скрытый интернет превратился в виртуальный чёрный рынок. Помимо легальных сайтов, даркнет наводнили площадки, где продают детскую порнографию, украденные данные, наркотики, оружие и другие незаконные товары.

Сейчас читают 🔥

- 6 признаков того, что у вас проблемы с финансами, даже если вы не замечаете этого

Как устроен даркнет

Скрытые сети существуют параллельно друг другу и обеспечивают анонимность разными техническими средствами. Например, крупнейшая из них построена на принципах TOR (The Onion Router), или луковой маршрутизации. Это технология шифрования и передачи данных, созданная сотрудниками исследовательской лаборатории военно‑морского министерства США.

Например, крупнейшая из них построена на принципах TOR (The Onion Router), или луковой маршрутизации. Это технология шифрования и передачи данных, созданная сотрудниками исследовательской лаборатории военно‑морского министерства США.

Работает это так. Сообщение оборачивают в несколько слоёв шифрования, из‑за чего напрашивается аналогия с луком. Затем его передают через множество сетевых узлов — так называемых луковых маршрутизаторов. Каждый из них снимает защитный слой, чтобы узнать следующий узел в цепочке. В результате ни один посредник не видит ни содержимое, ни весь маршрут сообщения. Полная расшифровка происходит только на стороне получателя.

Скриншот: официальный сайт TOR ProjectПроект создавали в 1990‑е годы для военных целей. Но позже авторы сделали код TOR общедоступным, чтобы технология послужила для защиты прав и свобод обычных людей. Теперь её можете использовать и вы для доступа к даркнету.

Сейчас разработкой TOR занимается организация TOR Project. У проекта много спонсоров среди обычных пользователей и различных научных, технологических и других учреждений. Постоянное развитие и относительная простота использования сделали технологию популярной. Поэтому в массовой культуре даркнет в первую очередь ассоциируется с этой скрытой сетью.

Постоянное развитие и относительная простота использования сделали технологию популярной. Поэтому в массовой культуре даркнет в первую очередь ассоциируется с этой скрытой сетью.

Журналисты часто связываются через TOR с информаторами. Facebook*, The New York Times и BBC используют её, чтобы вопреки блокировкам оставаться доступными в тоталитарных странах. Для этого компании создали TOR‑версии своих сайтов в даркнете.

Скриншот: официальный сайт I2PДругая относительно известная анонимная сеть — I2P (Invisible Internet Project). Энтузиасты со всего мира разрабатывают её с 2004 года. Техническая основа проекта обеспечивает более высокую скорость, чем TOR, и теоретически ещё большую защищённость.

Вместе с тем у I2P нет средств для быстрого развития. А в текущем состоянии инструменты для использования этой сети недостаточно удобны и просты для широкой аудитории. По количеству пользователей I2P значительно уступает TOR.

Есть и другие скрытые сети, но они ещё менее популярны.

Как попасть в даркнет

Подключиться к скрытой сети проще, чем вы могли подумать. Для входа чаще всего используют TOR‑браузер. Его можно скачать бесплатно с официального сайта организации TOR Project.

После запуска программа отобразит подсказки, которые помогут вам её настроить. Как только откроется меню браузера, можно приступать к сёрфингу.

Скриншот: сайт The Hidden Wiki — каталог даркнет‑ресурсов, открытый в TORСайты этой скрытой сети имеют специальные адреса в зоне .onion. Если вы не знаете, с чего начать знакомство с даркнетом, можете посетить через TOR эти безопасные ресурсы:

- Каталог ссылок на популярные сайты даркнета The Hidden Wiki: http://zqktlwi4fecvo6ri.onion/wiki/index.php/Main_Page.

- Facebook*: https://facebookcorewwwi.onion.

- Международная версия BBC: https://www.bbcnewsv2vjtpsuy.onion.

- Поисковик DuckDuckGo: https://3g2upl4pq6kufc4m.onion.

Используйте только официальные версии TOR‑браузера и регулярно обновляйте его, чтобы программа была максимально стабильной и безопасной. Обратите внимание: из‑за особенностей iOS официального приложения TOR для этой операционной системы не существует.

Обратите внимание: из‑за особенностей iOS официального приложения TOR для этой операционной системы не существует.

Скачать TOR‑браузер с официального сайта →

appbox fallback https://play.google.com/store/apps/details?id=org.torproject.torbrowser&hl=ru&gl=ru

Чем опасен даркнет

В даркнете хватает тех, кто не только предлагает нелегальные товары и услуги, но также пытается обокрасть или эксплуатировать других пользователей. Конечно, такие люди присутствуют и в обычном интернете. Но анонимность скрытых сетей позволяет им действовать более эффективно.

Типичные угрозы, с которыми можно столкнуться в даркнете:

- Кибермошенничество. Не спешите что‑либо покупать. Получив деньги, аноним может не выполнить своих обязательств. Кроме того, в скрытых сетях распространён фишинг — воровство аккаунтов и криптовалюты с помощью поддельных сайтов.

- Шок‑контент. Из‑за отсутствия цензуры в даркнете проще наткнуться на откровенный или жестокий контент, даже если вы не ищете его намеренно.

Поэтому впечатлительным людям стоит внимательнее выбирать ресурсы для сёрфинга.

Поэтому впечатлительным людям стоит внимательнее выбирать ресурсы для сёрфинга. - Психологические атаки. Манипуляторы и психопаты могут безнаказанно атаковать жертв в даркнете. Самые опасные способны довести человека с неустойчивой психикой до самоубийства.

- Действия хакеров. Вас банально могут взломать, чтобы украсть деньги или личные данные. Как минимум не стоит кликать по неизвестным ссылкам и скачивать подозрительные файлы.

Если же вы сами намерены нарушить закон и считаете, что даркнет обеспечит вам безнаказанность, подумайте ещё раз. Хоть скрытые сети приватны, по неосторожности или в силу технической неграмотности вы всё равно можете раскрыть свою личность. К примеру, достаточно случайно скачать из даркнета троян или оставить в неподходящем месте контакты.

Читайте также 🕵🏻♂️👥👣

- 6 настроек приватности «ВКонтакте», которым стоит уделить внимание

- Как сделать веб-сёрфинг в Chrome действительно приватным

- 8 браузеров для Android, которые позаботятся о вашей приватности

- Что такое прокси-серверы и как ими пользоваться

- Почему режим инкогнито в вашем браузере бесполезен

*Деятельность Meta Platforms Inc. и принадлежащих ей социальных сетей Facebook и Instagram запрещена на территории РФ.

и принадлежащих ей социальных сетей Facebook и Instagram запрещена на территории РФ.

Мемы: Интернет и СМИ: Lenta.ru

В интернете существует множество необычной и пугающей информации, по тем или иным причинам скрытой от посторонних глаз. Ее поиском и обработкой занимаются исследователи мистических явлений в сети, так называемые нетсталкеры. «Лента.ру» уже рассказывала о невероятном количестве мифов и легенд, существующих вокруг этой темы. Пришло время поведать о том, что ищут нетсталкеры на самом деле.

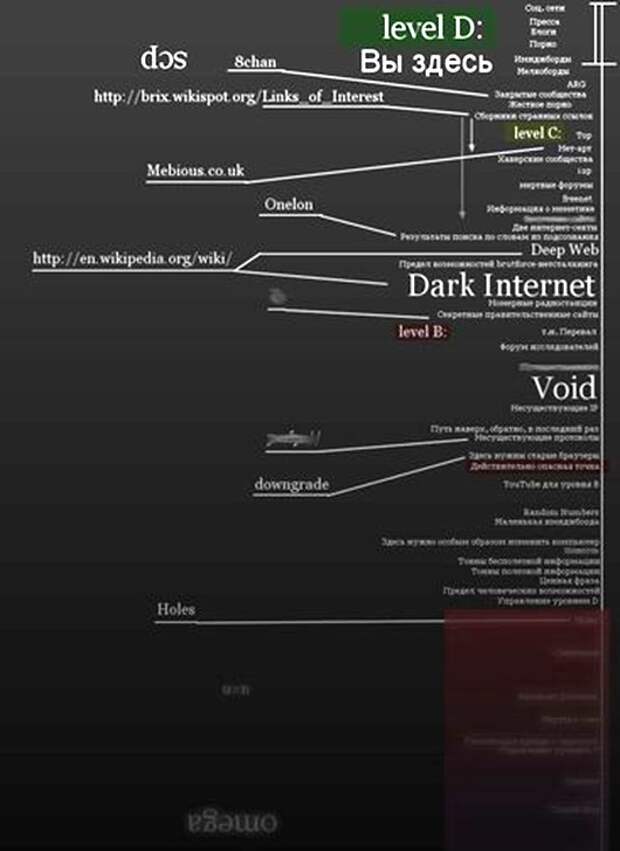

На какие уровни разделяется интернет

Большинство нетсталкеров условно разделяют интернет на несколько зон, каждая из них обладает своими особенностями, исходя из которых исследователи осуществляют поиск ценной информации.

Surface Web

Surface (public) web — поверхностный, или общедоступный интернет. К нему относится все, чем мы пользуемся в обычной жизни: социальные сети, энциклопедии, новостные агрегаторы, медиа — все сайты, индексируемые поисковыми машинами. То есть все, что можно найти с помощью Google.

То есть все, что можно найти с помощью Google.

Неточная инфографика уровней интернета, составленная CNN. Изображение предоставлено нетсталкерами

По разным оценкам, объем Surface Web составляет от 1 (мнение CNN) до 15-20 процентов (мнение нетсталкерского комьюнити) всего объема информации, которая есть в сети.

Формального антонима этому понятию не существует. Во многом причиной этому стало метафорическое изображение интернета как айсберга, условно разделенного на «поверхностную» и «глубокую» части.

Это сравнение привело к тому, что все, не попадающее в поле зрения поисковых машин, начали именовать глубоким вебом (Deep Web). По мнению нетсталкеров, такое разделение некорректно, поэтому необходимо объяснить терминологию, принятую в сообществе.

Условное изображение интернета как айсберга. Изображение предоставлено нетсталкерами

Deep Web

Deep Web — глубокий веб: сайты, требующие специального программного обеспечения для их просмотра. Этот сегмент часто называют скрытыми сетями (Hidden network). Если разбираться, глубокий веб отличается от обычного только отсутствием морального диктата и условной анонимностью. Как ни странно, несмотря на то, что доступ к нему несколько затруднен (требует установки специальных приложений), но именно глубокий веб приобрел в России наибольшую популярность. Связано это с тем, что TOR оказался достаточно удобным способом, позволяющим обходить блокировки некоторых ресурсов. Кроме «луковой» сети к этой категории относятся: I2P, Freenet, MANET, NETSUKUKU и другие.

Если разбираться, глубокий веб отличается от обычного только отсутствием морального диктата и условной анонимностью. Как ни странно, несмотря на то, что доступ к нему несколько затруднен (требует установки специальных приложений), но именно глубокий веб приобрел в России наибольшую популярность. Связано это с тем, что TOR оказался достаточно удобным способом, позволяющим обходить блокировки некоторых ресурсов. Кроме «луковой» сети к этой категории относятся: I2P, Freenet, MANET, NETSUKUKU и другие.

По аналогичному принципу работают и скрытые файлообменные сети, такие, например, как RShare, позволяющие анонимно обмениваться данными.

TOR стала наиболее известным представителем скрытых сетей. Изображение предоставлено нетсталкерами

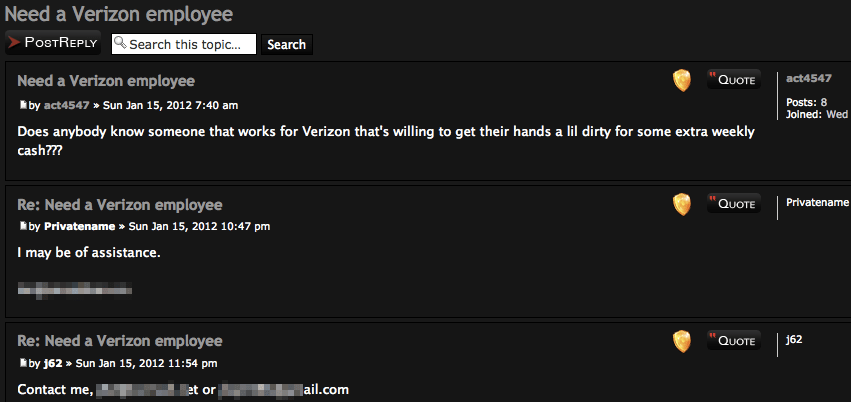

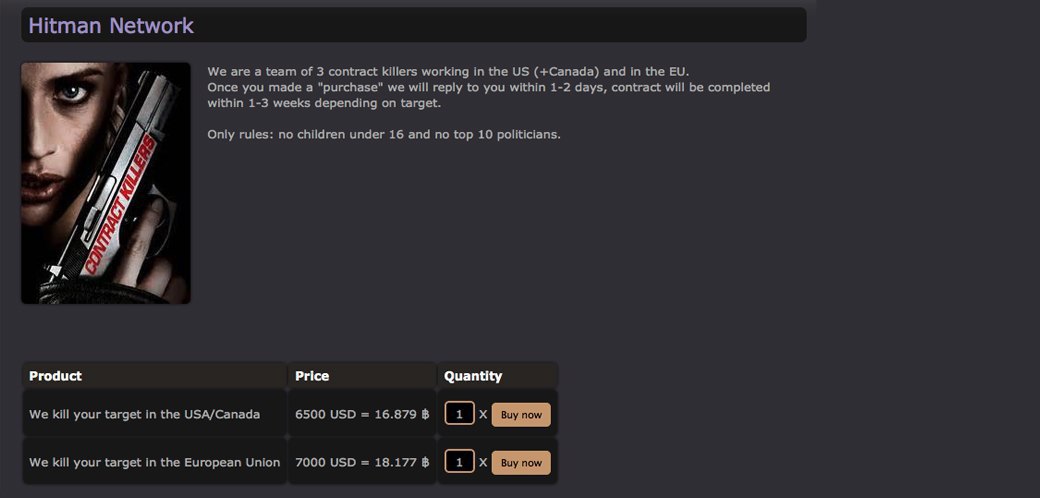

Появившись в поле зрения обывателя, они сразу привлекли к себе повышенное внимание — в основном из-за распространения запрещенных материалов, которые можно получить на условиях некоторой, хоть и сомнительной анонимности (детская порнография, рынок наркотиков и запретных услуг: убийства, проституция, киднеппинг, похищение данных банковских карт и прочее).

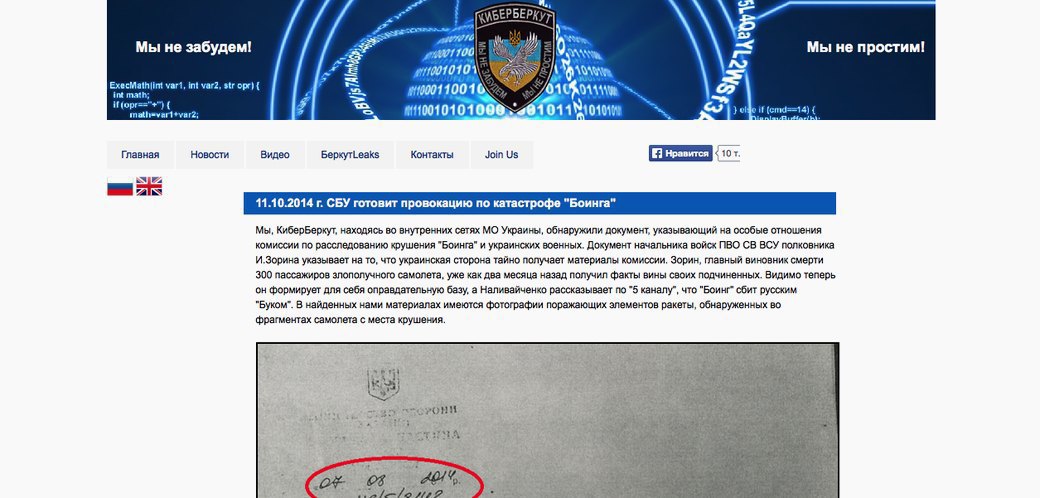

Новички, попадавшие в TOR и I2P, начали распространять многочисленные легенды. Но ни один из расхожих стереотипов, появившихся по их вине, не имеет под собой оснований. Одним из ключевых для нетсталкинга можно считать миф о хранении в скрытых сетях секретных документов, однако прятать файлы в общедоступной системе не имеет смысла. Практически полное отсутствие в Deep Web любопытного контента предопределило его безынтересность для нетсталкерского сообщества. Впрочем, кое-что своеобразное там все же нашлось.

CSS(Closed Shell System)

Closed Shell System, или Dark Internet — закрытые сети, например, военного или правительственного назначения, доступ к которым нельзя получить через сеть, а можно только физически.

К Deep Web порой причисляют и закрытые военные сети. Изображение предоставлено нетсталкерами

Dark Net

Dark Net — теневой сегмент интернета. В нетсталкинге этот термин описывает контент, не индексируемый по тем или иным причинам поисковиками. Например, многие поисковые системы не считают нужным индексацию многочисленных тем и веб-форм на форумах для экономии места в базе данных поисковика. Поисковые системы также не способны получать доступ к ограниченным техническим путем сервисам, например, разделам вебсайтов, требующим ввода логина и пароля (по аналогии с содержимым электронной почты, прочитать которую способен только владелец).

Например, многие поисковые системы не считают нужным индексацию многочисленных тем и веб-форм на форумах для экономии места в базе данных поисковика. Поисковые системы также не способны получать доступ к ограниченным техническим путем сервисам, например, разделам вебсайтов, требующим ввода логина и пароля (по аналогии с содержимым электронной почты, прочитать которую способен только владелец).

Более того, многие сервисы невозможно найти через поисковик хотя бы потому, что ссылки на них никогда не публиковались и доступны исключительно владельцам вебсайтов, хостингу, провайдеру и нетсталкеру, пользующемуся специализированным программным обеспечением для сканирования диапазонов IP-адресов и проверки привязанных к ним ресурсов. Именно даркнет обычно представляет наибольший интерес для нетсталкеров по причинам его статистической масштабности и неизведанности: ежесекундно появляются новые сервисы, а старые умирают. Для полного изучения даркнета потребовалось бы бесконечное количество времени.

Как ищут необычную информацию

Существует два направления нетсталкерской деятельности: делисерч и нетрандом. Первое — точечный поиск файлов, характеристики (например, расширение) которых определены. Как правило, для делисерча используется язык поисковых запросов и веб-архивы, позволяющие просмотреть предыдущие версии страницы. Эту методику сложно считать самоценной, скорее она дополняет нетрандом, позволяя изучать данные более подробно. Вторая методика: нетрандом — это поиск неизвестного: файлов, сайтов, страниц, о характеристиках и свойствах которых нет никакой информации. Поскольку исследователи сети видят своей задачей сбор любой интересной и необычной информации, именно этот способ и является основным.

Схематичное изображение нетрандома — поиска файлов, сайтов, страниц, о характеристиках и свойствах которых ничего неизвестно. Изображение предоставлено нетсталкерами

Методики, позволяющие искать необычную информацию среди бесконечного числа интернет-страниц, достаточно разнообразны: рандомайзеры ссылок, проверка файлов, загруженных на файлообменники, поиск любых сведений, связанных с тематикой на открытых ресурсах, перебор данных на досках объявлений и так далее. Но основным и наиболее результативным остается сканирование диапазонов IP-адресов с помощью специальных программ. Наиболее популярны три из них.

Но основным и наиболее результативным остается сканирование диапазонов IP-адресов с помощью специальных программ. Наиболее популярны три из них.

Advanced IP scanner — детище создателей системы удаленного управления RAdmin, позволяет сканировать произвольные диапазоны, но может увидеть не все доступные данные. Полученная информация ограничена FTP-серверами, открытыми файлами и теми портами, к которым можно подключиться через RAdmin.

Другой сканер, NMAP, судя по его описанию, специально заточен под нетсталкинг. Он позволяет находить множество данных, но предназначен для точечного сканирования. Наконец, NESKA. Это программа, созданная специально для нетсталкинга группой «ИСКОПАЗИ». Утилита достаточно удобна, имеет неплохой интерфейс, но при этом автоматически отсылает все находки своим создателям.

Что обычно находят

Нет-арт — сетевое искусство, поиск которого является одним из направлений нетсталкинга. Среди таких проектов определенно выделяются работы Джона Рафмана — например, «Девять глаз Google Street view».

Одна из работ Джона Рафмана, автора проекта «Девять глаз Google Street view». Изображение предоставлено нетсталкерами

Также знаковыми можно считать проекты jodi.org и NeoCities. Ключевым фактором, отделяющим нет-арт от другого искусства, можно назвать то, что интернет — его первичная и определяющая среда обитания.

Аномальные камеры — камеры видеонаблюдения, которые запечатлевают странные или необъяснимые события. Иногда записывающая аппаратура установлена исключительно с целью напугать или удивить предполагаемого взломщика, но порой попадаются действительно необычные вещи. Один из основателей третьего Trailhead Rescor Warden обнаружил камеру, которая записывала происходящее вокруг дома, где резко и неожиданно менялась погода: солнце в секунду могло обернуться грозой, ночью или порывистым ветром. Установить ее местонахождение не удалось, но наблюдения показали, что трансляция едва ли была записана заранее: камеру можно было вращать, а смена погоды не повторялась.

Другая запечатлела девочку, сидящую в детской комнате, которая несколько минут играла с плюшевой игрушкой, затем вышла в дверной проем и никогда больше не вернулась. Трансляция записывалась около недели, но люди в комнате так и не появились. Предположить, что вместо настоящей записи нетсталкеры смотрели заранее смонтированный ролик, невозможно: в зоне видимости камеры находилось окно, за которым текла обычная размеренная жизнь. Единственной логичной версией оставалось то, что, возможно, дом покинула не только девочка, но все обитатели.

Трансляция записывалась около недели, но люди в комнате так и не появились. Предположить, что вместо настоящей записи нетсталкеры смотрели заранее смонтированный ролик, невозможно: в зоне видимости камеры находилось окно, за которым текла обычная размеренная жизнь. Единственной логичной версией оставалось то, что, возможно, дом покинула не только девочка, но все обитатели.

Пример мистического нет-арта. Изображение предоставлено нетсталкерами

Несмотря на то, что АЭС и государственные структуры должны заботиться о своей безопасности, были прецеденты, когда сталкерам удавалось проникнуть на серверы закрытых учреждений, защищенные дефолтными паролями — например, admin/admin. Впрочем, никакого толку такие находки не приносят: нетсталкеры не планируют выводить из строя электростанции или похищать секретные материалы.

Странные файлы — именно к такому контенту привязана несостоятельная легенда о «смертельных файлах». В основном речь идет о необъяснимых видео, найденных на YouTube или файлообменниках. Например, FlowerChan («Девушка цветов»). Это видео появилось в 2012 году и сопровождалось мифом о том, что с его помощью якобы пытали американских солдат. Ролик доступен до сих пор и, судя по всему, абсолютно безвреден. Пугающие (криппи) видео, по мнению нетсталкеров, создаются специально, но кем и есть ли у этого какая-то цель, кроме развлекательной, — неизвестно.

Например, FlowerChan («Девушка цветов»). Это видео появилось в 2012 году и сопровождалось мифом о том, что с его помощью якобы пытали американских солдат. Ролик доступен до сих пор и, судя по всему, абсолютно безвреден. Пугающие (криппи) видео, по мнению нетсталкеров, создаются специально, но кем и есть ли у этого какая-то цель, кроме развлекательной, — неизвестно.

Кадр из ролика «FlowerChan» («Девушка цветов»). Изображение предоставлено нетсталкерами

Goddes Madness, или «Божественное безумие» — эта кочующая по TOR сеть является, пожалуй, самой знаковой находкой в Deep Web. Сообщество, участники которого рассказывают о своих психических отклонениях, фетишах и девиациях, необычно еще и тем, что никогда не имело постоянного адреса. Тексты участников появлялись на затерянных или заброшенных форумах и имиджбордах, помеченные тегом «g0ddeSSma4neSS».

Логотип Goddes Madness («Божественное безумие»). Изображение предоставлено нетсталкерами

Основные проекты нетсталкеров

Digitized — коммерческий квест по мотивам нетсталкинга, разрабатываемый одним из активных членов сообщества. Игроку предстоит принять участие в расследовании гибели каждого из семи членов организации, разработавшей собственную операционную систему, наполненную подлинными находками нетсталкеров. Прототипами персонажей, по записям которых будет перемещаться игрок, стали реальные участники сообщества. Выпуск игры назначен на осень этого года, она выйдет на русском и английском языках и будет представлена в Steam Greenlight.

Игроку предстоит принять участие в расследовании гибели каждого из семи членов организации, разработавшей собственную операционную систему, наполненную подлинными находками нетсталкеров. Прототипами персонажей, по записям которых будет перемещаться игрок, стали реальные участники сообщества. Выпуск игры назначен на осень этого года, она выйдет на русском и английском языках и будет представлена в Steam Greenlight.

«Тихий дом 49406» — самая крупная группа во «ВКонтакте», посвященная нетсталкингу. Ее название — дань классической легенде, которая многие годы подогревает интерес к тематике. Группу администрирует человек, скрывающийся под ником Rescor Warden. Сейчас, в связи с наплывом людей, руководители пытаются обучать новичков и запустили учебный проект NetStalking Academy.

Материалы по теме:

Шумиха вокруг суицидальных групп привлекла в сообщество множество интересующихся не нетсталкингом, а тем мистическим флером, который был искусственно создан вокруг него. Искатели надеются, что со временем ситуация изменится и в сообществе появится больше тех, кто действительно захочет узнать, что скрывает сеть.

8 подводных камней, которые подрывают успех программы безопасности

Функция

Не позволяйте этим простым ошибкам сбить вашу стратегию безопасности с толку.

Мэри К. Пратт

Соавтор, ОГО |

RapidEye / ГеттиНекоторые из самых больших нарушений сводились к небольшим ошибкам.

Хакеры использовали скомпрометированный пароль для доступа к сети компании через виртуальную частную сеть во время атаки Colonial Pipeline в мае 2021 года. Широко известная уязвимость, которая еще не была исправлена, была точкой входа для атаки Equifax в 2017 году. А мошенничество с биткойнами в Твиттере началось с целевых фишинговых атак на сотрудников Твиттера.

Руководители служб безопасности предупреждают о восьми подводных камнях, которые легко упустить из виду и которые могут подорвать успешную в других отношениях стратегию безопасности: часто директора по информационной безопасности, а также их коллеги из высшего руководства продолжают рассматривать безопасность как технологическую проблему, а не как бизнес-риск, говорит Нил Харпер, директор по информационной безопасности Управления Организации Объединенных Наций по обслуживанию проектов (ЮНОПС) и член правления, отвечающий за управление ИТ. Ассоциация ISACA.

Это может показаться чистой семантикой, но Харпер говорит, что столь узкое отношение руководителей предприятий к кибербезопасности действительно чревато негативными последствиями.

«Когда они не рассматривают информационную безопасность как бизнес-риск, когда они рассматривают ее только как технологический риск, они не понимают, насколько она полностью встроена во все аспекты бизнеса», — объясняет он. «В результате у директоров по информационной безопасности нет полного места за столом; они не отчитываются перед руководителем, а вместо этого отчитываются на два или три уровня ниже. И у них нет участия в разработке стратегии на исполнительном уровне».

И у них нет участия в разработке стратегии на исполнительном уровне».

Харпер говорит, что видел, как директора по информационной безопасности меняют ситуацию, выстраивая отношения с заинтересованными сторонами; они взаимодействуют с ними, чтобы понять их риски, а также их цели, а затем показывают им, как планы обеспечения безопасности решают обе эти проблемы.

Чрезмерное внимание соблюдению

Типичная организация должна соответствовать множеству отраслевых, нормативных и правовых стандартов, чтобы вести бизнес. Наиболее известные из них включают стандарт безопасности данных индустрии платежных карт или PCI DSS для организаций, обрабатывающих кредитные карты; Закон США о переносимости и подотчетности медицинского страхования, или HIPAA, для всех, кто работает с медицинскими записями; и Общий регламент ЕС по защите данных (GDPR). Существуют стандарты и структуры, относящиеся к безопасности, такие как ISO/IEC 27001.

Директора по информационной безопасности не могут игнорировать стандарты соответствия, которым они должны соответствовать, но ни они, ни их коллеги-руководители не должны исходить из того, что соблюдение требуемых стандартов подтверждает их безопасность, говорит Харпер.

«Соответствие создает ложное чувство безопасности», — добавляет он. «На самом деле количество нарушений растет, несмотря на соблюдение во многих организациях».

Харпер не сбрасывает со счетов важность соблюдения стандартов, но он говорит, что директора по информационной безопасности должны всегда помнить — и доводить до сведения других руководителей высшего звена, — что такие требования не являются динамическими и, следовательно, могут не учитывать возникающие угрозы или точно оценивать готовность организации по мере того, как ее обстоятельства (т. е. кадровое обеспечение, набор технологий, риски) меняются с течением времени.

«Это упражнение типа галочки, и они на самом деле не дают компаниям истинной картины того, где существуют их риски и риски», — говорит он.

Неспособность двигаться быстро (достаточно)

Компании ускоряют цифровую трансформацию за счет перехода в облако, более гибкой разработки программного обеспечения и быстрого реагирования на требования клиентов. По словам нескольких консультантов по безопасности, не все директора по информационной безопасности идут в ногу со временем, и это привело к пробелам в общей системе безопасности предприятия.

По словам нескольких консультантов по безопасности, не все директора по информационной безопасности идут в ногу со временем, и это привело к пробелам в общей системе безопасности предприятия.

Команды предприятий выражают аналогичные опасения. Возьмем, к примеру, результаты последнего глобального исследования DevSecOps GitLab, опубликованного в мае 2021 года. Около 84% из 4300 ответивших разработчиков заявили, что выпускают код быстрее, чем когда-либо прежде, но почти половина (42%) заявили, что тестирование безопасности происходит слишком поздно в процессе, и почти такой же процент говорит, что было трудно выявить и устранить уязвимости. Более того, 37 % заявили, что отслеживать статус исправлений ошибок было сложно, а 33 % сочли трудным определение приоритетов исправления.

«Безопасность должна быть более гибкой, и директора по информационной безопасности должны принципиально по-новому взглянуть на свой подход к кибербезопасности, — говорит Тони Веллека, директор по информационной безопасности UST и генеральный директор CyberProof, компании UST.

Некоторые директора по информационной безопасности, кажется, получили это сообщение. Отчет GitLab показал, что 70% команд перенесли соображения безопасности на более ранние этапы разработки после того, как их подтолкнули к «сдвигу влево». Это немного больше, чем в предыдущем году, когда 65% заявили, что уже встроили средства безопасности в этот процесс.

Всегда сосредотачиваясь на срочных

Одной из самых больших угроз для успешной программы безопасности является попадание в ловушку «тирании срочных», говорит Эндрю Моррисон, директор Deloitte и подразделения стратегии, защиты и реагирования на киберриски. лидер.

Он говорит, что директора по информационной безопасности и их команды могут быть настолько поглощены решением самых неотложных задач, с которыми они сталкиваются, даже если это проблемы низкого уровня, что у них не остается возможности для решения стратегических приоритетов; они тратят свои дни на решение возникающих мелких проблем вместо того, чтобы укреплять безопасность более важных элементов организации.

«Именно тогда безопасность перестает быть программой, а просто тактической реакцией на происходящее. Срочное заменяет важное», — добавляет Моррисон.

Несмотря на то, что вывести команду безопасности из такого сценария сложно, Моррисон говорит, что директора по информационной безопасности могут сделать это, выявив самые большие риски и сосредоточившись на противодействии им, тем самым согласовывая работу по обеспечению безопасности с приоритетами предприятия. Это, в свою очередь, позволит им и их командам стать менее реактивными и более стратегическими в том, как они решают возникающие проблемы. «Им тогда управляет событиями, а не просто реагирует на них», — говорит Моррисон.

Слишком большое внимание уделяется инструментам и технологиям, а не заинтересованным сторонам и их потребностям

Аналогичным образом, Джинан Бадж, главный аналитик Forrester, говорит, что неспособность установить приоритеты взаимодействия с заинтересованными сторонами может помешать реализации надежной программы безопасности.

«Без этого директора по информационной безопасности не знают, как расставить приоритеты или как заручиться поддержкой, — объясняет она. Директора по информационной безопасности, которые не уделяют первостепенное внимание взаимодействию с заинтересованными сторонами, также с большей вероятностью столкнутся с сопротивлением со стороны своих коллег-руководителей и, возможно, даже столкнутся с сокращением финансирования своих проектов. «CISO могут смотреть на свои стратегии и думать, что они сделали все», — говорит она, но у них не будет полной картины корпоративных рисков, если они не будут работать с заинтересованными сторонами над совместной разработкой и разработкой стратегий кибербезопасности наряду со стратегиями бизнеса.

Поддержание безопасности в отделе безопасности

Создание отличной команды безопасности, но неспособность создать культуру безопасности во всем предприятии — верный способ подорвать успех, говорят эксперты, с которыми мы беседовали.

Статистика подтверждает это. Отчет Verizon 2021 года о расследовании утечек данных показал, что 85% утечек в 2020 году были связаны с человеческим фактором.

Отчет Verizon 2021 года о расследовании утечек данных показал, что 85% утечек в 2020 году были связаны с человеческим фактором.

Как сказал Ом Мулчандани, директор по информационной безопасности и руководитель отдела исследований компании Accurics, занимающейся облачными технологиями, «щелчок по одной неправильной ссылке может подорвать всю повестку дня информационной службы».

Директора по информационной безопасности должны разработать эффективные программы повышения осведомленности и обучения в области безопасности, направленные на то, чтобы помочь всем сотрудникам понять, что они должны играть свою роль в обеспечении безопасности.

«Культура важна, потому что она увеличивает силу для директора по информационной безопасности и его или ее организации, — говорит Моррисон. «Почти каждая атака сегодня осуществляется через скомпрометированные учетные данные или какое-либо нарушение личного доверия — социальная инженерия, фишинг, получение пароля. Таким образом, эффективная безопасность должна включать информирование всех, кто является целью [об этих рисках]; это должно включать в себя обеспечение безопасности работы каждого».

Игнорирование собственных сотрудников службы безопасности

Точно так же директора по информационной безопасности, которые пренебрегают своими командами и культурой своего отдела безопасности, быстро обнаружат, что в результате страдает программа безопасности, говорят опытные руководители службы безопасности.

«Люди часто думают, что командная токсичность или плохо функционирующие команды влияют на отдельного человека, но это также влияет на состояние кибербезопасности и риски», — говорит Бадж, чьи исследования сосредоточены на обеспечении успеха роли директора по информационной безопасности; создание трансформационных стратегий кибербезопасности; и повышение осведомленности о безопасности, поведение и культурные программы.

Она добавляет: «Если ваша команда занята борьбой, если они звонят в отдел кадров, они не внедряют инновации, не автоматизируют, они не думают о более широкой картине или стратегии. И все это приводит к тому, что служба безопасности не работает».

Недовольные рабочие также чаще уходят. Это, вероятно, оставит директоров по информационной безопасности не только с нехваткой персонала, но и с еще более трудными временами с поиском новых труднодоступных экспертов по безопасности. В конце концов, какой сотрудник службы безопасности захочет присоединиться к несчастной команде, когда вокруг полно вакансий?

Это негативно сказывается и на более широкой организации, говорит она. «Тогда это еще больше усиливает негативное впечатление о безопасности. [Другие сотрудники будут думать] «Мы не можем с ними разговаривать, они даже не могут разговаривать друг с другом». и стратегии на рабочем месте, такие как программы сплочения коллектива и программы обучения, которые могут направить их отделы на лучший путь, говорит Бадж.

Влюбленность в новое

Директора по информационной безопасности могут выбирать из растущего числа новых технологий и процессов, таких как расширенное обнаружение и реагирование (XDR), поведенческая аналитика, поиск угроз и модель нулевого доверия.

«То, что мы видели в последнее время при анализе взломов, — это технические лазейки или бреши в системе безопасности, которыми воспользовались злоумышленники, — говорит Мулчандани.

По его словам, чтобы быть по-настоящему эффективными, организациям нужны программы безопасности, адаптированные к их конкретным рискам и наиболее вероятным источникам угроз. Коммунальная служба, например, с большей вероятностью станет мишенью для хактивистов и представителей национального государства, чем мелкий розничный торговец, хотя они оба уязвимы для атак при возможности. Директора по информационной безопасности, которые понимают эти моменты, адаптируют стратегии безопасности к конкретным требованиям организации.

Связанный:

- Методы обеспечения безопасности

- Лидерство в сфере ИТ

- Безопасность

Copyright © 2021 IDG Communications, Inc.

7 горячих тенденций кибербезопасности (и 2 уходят в тень)

7 горячих тенденций кибербезопасности (и 2 уходят в тень)

Функция

Является ли эта тенденция безопасности популярной или нет? От инструментов и технологий до угроз и тактики — цифры не лгут.

Нил Вайнберг

Соавтор, ОГО |

Thinkstock Вступая во второй год пандемии, не будет преувеличением сказать, что COVID-19 повлиял на все аспекты нашей личной и профессиональной жизни. Когда дело доходит до тенденций в области корпоративной безопасности, пандемия изменила правила игры.

Когда дело доходит до тенденций в области корпоративной безопасности, пандемия изменила правила игры.

Миллионы сотрудников теперь получают доступ к корпоративным сетям или облачным ресурсам через домашний Wi-Fi. ИТ-специалисты устраняют неполадки критически важных систем с помощью удаленного доступа. Цепочки поставок трещат под давлением. И злоумышленники, не теряя времени, используют эти потенциальные уязвимости.

Вот горячие и не очень тенденции безопасности на 2022 год, в котором, к сожалению, масштабы и изощренность атак только ухудшатся.

9 горячих (и не очень) трендов кибербезопасности:- Популярные программы-вымогатели

- Горячее — криптомайнинг/криптоджекинг

- Горячее — Дипфейки

- Hot — атаки на видеоконференцсвязь

- Холод — VPN

- Горячие — атаки IoT и OT

- Hot – атаки на цепочку поставок

- Горячий — XDR

- Холодный — пароли

Атаки программ-вымогателей растут и не собираются замедляться, говорит Шира Рубинофф, руководитель отдела кибербезопасности, автор и консультант. «Эти атаки выросли в геометрической прогрессии и будут продолжать расти — в основном из-за пандемии, поскольку мы наблюдаем огромный рост онлайн и расширение цифровой среды. Переход на работу на дому заставил организации изо всех сил пытаться укрепить свою позицию в области кибербезопасности. Теперь организациям приходится иметь дело со своими сотрудниками, выполняющими многозадачность как профессионально, так и лично с нескольких устройств в среде, которая может быть или не быть безопасной».

«Эти атаки выросли в геометрической прогрессии и будут продолжать расти — в основном из-за пандемии, поскольку мы наблюдаем огромный рост онлайн и расширение цифровой среды. Переход на работу на дому заставил организации изо всех сил пытаться укрепить свою позицию в области кибербезопасности. Теперь организациям приходится иметь дело со своими сотрудниками, выполняющими многозадачность как профессионально, так и лично с нескольких устройств в среде, которая может быть или не быть безопасной».

Rubinoff рекомендует организациям сосредоточиться на внедрении кибергигиены, включая обучение и обучение всей организации, чтобы помочь смягчить фишинговые атаки. Она добавляет, что организациям следует проявлять инициативу в защите данных и рассмотреть возможность внедрения модели безопасности с нулевым доверием.

Ключевые цифры: Согласно последнему отчету Gartner Emerging Risks Monitor, угроза «новых моделей программ-вымогателей» является главной проблемой для руководителей. Согласно отчету Verizon о расследовании нарушений данных, частота программ-вымогателей удвоилась в 2021 году. Согласно исследованию IDC 2021 Ransomware Study, примерно 37% глобальных организаций заявили, что они стали жертвами той или иной формы атаки программ-вымогателей в 2021 году.

Согласно отчету Verizon о расследовании нарушений данных, частота программ-вымогателей удвоилась в 2021 году. Согласно исследованию IDC 2021 Ransomware Study, примерно 37% глобальных организаций заявили, что они стали жертвами той или иной формы атаки программ-вымогателей в 2021 году.

Криптоджекинг, менее яркий родственник программ-вымогателей, происходит, когда злоумышленники используют фишинговые атаки в стиле программ-вымогателей, чтобы взломать организацию для добычи криптовалюты с использованием вычислительных ресурсов организации. Одним из преимуществ для злоумышленника является то, что он может долгое время оставаться незамеченным. Поскольку выкупа не требовалось и никакая личная информация не была украдена, компаниям не нужно раскрывать информацию о том, что они были взломаны. Это затрудняет количественную оценку стоимости вторжения, поскольку ущерб заключается в таких вещах, как потеря вычислительных мощностей, снижение производительности и более высокие счета за электроэнергию. Однако по мере того, как криптовалюты растут в цене, у злоумышленников появляется больше стимулов для совершения криптоджекинга. Конечная выплата состоит из вознаграждения (в криптовалюте) за то, что вы первым подтвердите новый блок транзакций.

Однако по мере того, как криптовалюты растут в цене, у злоумышленников появляется больше стимулов для совершения криптоджекинга. Конечная выплата состоит из вознаграждения (в криптовалюте) за то, что вы первым подтвердите новый блок транзакций.

«Я не знаю, уделяют ли организации этому столько же внимания, потому что он менее навязчив, чем программы-вымогатели», — говорит аналитик IDC Фрэнк Диксон. Он отмечает, что криптоджекинг представляет собой растущую и серьезную угрозу безопасности, потому что «по сути это бэкдор в вашу организацию», который может быть продан другим лицам, желающим запустить программы-вымогатели или другие типы атак.

Ключевые цифры: Sonic Wall сообщила о росте криптоджекинга на 21 % в третьем квартале 2021 года, а в Европе — на 461 %.

Горячее: дипфейки становятся оружием Дипфейки (вспомните Photoshop на стероидах) станут горячей проблемой безопасности в этом году и в дальнейшем, говорит консультант по кибербезопасности доктор Магда Челли. До сих пор дипфейки были замечены в основном в сфере развлечений, с подделанными видео, показывающими, как лицо одного актера превращается в другое. Или когда на видео подделывают политиков, говорящих то, чего они явно никогда не говорили.

До сих пор дипфейки были замечены в основном в сфере развлечений, с подделанными видео, показывающими, как лицо одного актера превращается в другое. Или когда на видео подделывают политиков, говорящих то, чего они явно никогда не говорили.

Chelly предсказывает, что злоумышленники будут использовать технологию дипфейка, чтобы компрометировать биометрические средства контроля доступа, подделывая чье-то лицо. Использование дипфейков на основе ИИ имеет много других зловещих возможностей в корпоративной сфере. Уже был случай, когда мошенники подделали голос генерального директора и обманом заставили подчиненного перевести крупную сумму денег на фейковый счет. Помимо мошенничества, злоумышленник может создать видео, в котором генеральный директор или другой руководитель бизнеса делает что-то постыдное или незаконное, и использовать дипфейк в целях шантажа.

Ключевые цифры: «Исходя из болтовни хакеров, которую мы отслеживаем в даркнете, мы видим, что трафик вокруг дипфейковых атак увеличился на 43% с 2019 года», — говорит Алон Арвац, старший директор по управлению продуктами в IntSights, Компания Rapid7

Горячее: Атаки на программное обеспечение для конференц-связи Поскольку пандемия не показывает признаков замедления, многие сотрудники остаются дома, общаясь с коллегами с помощью программного обеспечения для телеконференций и видеоконференций Джеймс Глоуб, вице-президент по операциям в Центр интернет-безопасности (CIS) заявляет, что атаки на эти сервисы будут по-прежнему вызывать озабоченность9. 0003

0003

Он говорит, что организациям необходимо принять формальные корпоративные политики и процедуры, которым должны следовать сотрудники, чтобы противостоять злоумышленникам, пытающимся подслушивать разговоры и просматривать презентации, которые могут содержать конфиденциальную информацию.

Globe рекомендует организациям предпринимать такие шаги, как очистка списков приглашенных, защита паролем видеоконференций, отправка паролей в сообщении, отдельном от приглашения на собрание, предоставление модератору ручного допуска участников и блокировка собрания после его начала.

Ключевые номера: Согласно отчету Acronis Cyber Readiness Report, более 30% компаний сообщили об атаках на свои системы видеоконференцсвязи в течение 2021 года.

Холод: VPN исчезают Пандемия привлекла внимание к безопасному удаленному доступу для работающих на дому сотрудников, обнажив недостатки традиционной VPN. Это не так уж и безопасно, им сложно управлять, он не обеспечивает хорошего взаимодействия с пользователем и является частью старой школьной модели безопасности периметра.

«Дело не в том, что мы отказываемся от VPN, — говорит Диксон, — но когда мы рассматриваем способы защиты удаленных сотрудников, VPN — это не то, что нам нужно. Мы бы предпочли сделать решение для удаленного доступа с нулевым доверием».

VPN обеспечивают безопасный туннель между удаленным пользователем и корпоративными ресурсами, но технология VPN не может определить, заражено ли уже подключающееся устройство или кто-то использует украденные учетные данные; он не обеспечивает безопасность на уровне приложений и не может обеспечить управление доступом на основе ролей после подключения пользователя к сети. Нулевое доверие решает все эти проблемы.

Ключевые цифры : Gartner прогнозирует, что к 2023 году 60 % предприятий постепенно откажутся от VPN с удаленным доступом в пользу доступа к сети с нулевым доверием.

Горячие: атаки на IoT и OT Chelly заявляет, что атаки на инфраструктуру Интернета вещей (IoT) и операционных технологий (OT) будут активизироваться в 2022 году по целому ряду целей, включая критическую инфраструктуру, традиционные производственные объекты и даже интеллектуальные домашние сети.

Злоумышленники будут нацеливаться на промышленные датчики, чтобы нанести физический ущерб, который может привести к остановке сборочных линий или прерыванию работы, говорит Челли. Пандемия увеличила количество сотрудников, управляющих этими системами через удаленный доступ, что обеспечивает «очень хорошую точку входа для киберпреступников».

Chelly прогнозирует, что злоумышленники также будут проводить атаки типа программ-вымогателей, которые блокируют умный дверной замок или умный термостат домовладельца. В этом сценарии злоумышленник, вероятно, нацелен на поставщика, который поставляет технологию умного дома.

Ключевые номера: Согласно одному эксперименту, в ходе которого тестировщики настраивали домашнюю сеть и контролировали ее на наличие атак, за одну неделю было совершено более 12 000 попыток взлома.

Горячее: атаки на цепочку поставок Цепочка поставок настолько прочна, насколько прочно ее самое слабое звено, и именно так хакеры преследуют особо ценные цели. Самым печально известным взломом за последнее время была атака SolarWinds, атака на цепочку поставок, в которой хакеры использовали уязвимость в программном обеспечении для мониторинга сети от SolarWinds, чтобы взломать сотни компаний.

Самым печально известным взломом за последнее время была атака SolarWinds, атака на цепочку поставок, в которой хакеры использовали уязвимость в программном обеспечении для мониторинга сети от SolarWinds, чтобы взломать сотни компаний.

Globe заявляет, что атаки на цепочки поставок останутся горячей темой. Он рекомендует организациям уделять особое внимание третьим сторонам, партнерам, подрядчикам, поставщикам управляемых услуг и поставщикам облачных услуг. Настаивайте на том, чтобы эти организации продемонстрировали, что их методы обеспечения безопасности являются надежными, и убедитесь, что они постоянно проверяют, что эти организации придерживаются своих политик безопасности.

Ключевые цифры: Данные Forrester показывают, что 55 % специалистов по безопасности сообщили, что в их организации за последние 12 месяцев произошли инциденты или нарушения безопасности, связанные с цепочками поставок или сторонними поставщиками.

Горячее: Расширенное обнаружение и реагирование (XDR) Расширенное обнаружение и реагирование (XDR) — это относительно новый подход к обнаружению угроз и реагированию на них, который пытается разрушить бункеры безопасности и предоставить облачную службу, которая охватывает несколько систем безопасности.

Диксон говорит, что XDR касается не столько конкретного продукта, сколько создания платформы, которая может интегрировать возможности нескольких инструментов безопасности для анализа потенциальной угрозы безопасности в контексте.

Ключевые цифры : По данным Gartner, к концу 2027 года до 40% организаций конечных пользователей будут использовать CDR. безопасности, но отрасль медленно внедряла альтернативы — до сих пор. Благодаря Альянсу FIDO, Microsoft Hello и мощному продвижению таких тяжеловесов отрасли, как Apple и Google, набирает обороты аутентификация без пароля на основе биометрии (отпечатки пальцев или распознавание лиц).

Dickson рекомендует организациям «по возможности удалять пароли».

Поэтому впечатлительным людям стоит внимательнее выбирать ресурсы для сёрфинга.

Поэтому впечатлительным людям стоит внимательнее выбирать ресурсы для сёрфинга.